Questões de Concurso Público IF-ES 2016 para Técnico em Enfermagem

Foram encontradas 5 questões

Assinale a alternativa que CORRETAMENTE preenche as lacunas do texto acima.

Com relação ao hardware dos computadores, marque (V) para as afirmativas VERDADEIRAS e (F), para as FALSAS.

( ) O hardware do computador é constituído por elementosbásicos: unidade central de processamento, memória principal e unidades de entrada, saída e impressoras.

( ) Um sistema que trabalha com várias formas distintas de mídia ao mesmo tempo é um sistema monotarefa.

( ) As principais características de um microcomputador podem ser atendidas com base nos principais componentes: o microprocessador, as memórias internas, o Clock e os barramentos..

( ) O Clock está associado a uma medida de qualidade com que as operações são realizadas no pelo processador.

Assinale a alternativa que contém a sequência CORRETA, de cima para baixo.

Independente do tipo de tecnologia usada, ao conectar o seu computador à rede, ele está sujeito a ameaças. Sobre essa afirmação, associe a segunda coluna com a primeira.

I) Ataque de negação de serviço

II) Ataque de personificação

III) Furto de dados

IV) Varredura

( ) um atacante pode fazer pesquisas na rede, a fim de descobrir outros computadores e, então, tentar executar ações maliciosas, como ganhar acesso e explorar vulnerabilidades.

( ) informações pessoais e outros dados podem ser obtidos tanto pela interceptação de tráfego como pela exploração de possíveis vulnerabilidades existentes em seu computador.

( ) um atacante pode introduzir ou substituir um dispositivo de rede para induzir outros a se conectarem a este, ao invés do dispositivo legítimo, permitindo a captura de senhas de acesso e informações que por ele passem a trafegar.

( ) um atacante pode usar a rede para enviar

grande volume de mensagens para um computador,

até torná-lo inoperante ou incapaz de se comunicar.

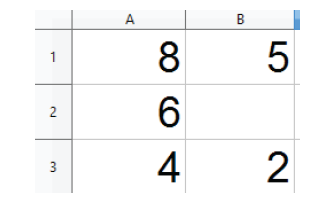

Utilizando os dados da planilha anterior, analise as afirmativas a seguir e marque a CORRETA.

Utilizando os dados da planilha anterior, analise as afirmativas a seguir e marque a CORRETA.