Questões de Concurso Público CIGA-SC 2018 para Analista de Sistemas

Foram encontradas 5 questões

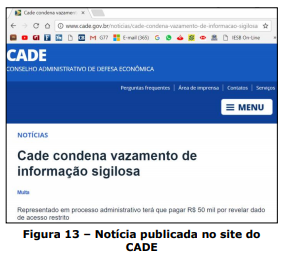

A Figura 13 apresenta uma

página eletrônica divulgada na Internet, pelo

CADE, noticiando a condenação de

determinado cidadão pelo vazamento de

informações sigilosas, comprometendo o curso

das investigações administrativas que se

encontravam em andamento. Nesse caso,

quando pessoas, entidades ou processos não

autorizados tem acesso a dados, arquivos,

documentos, informações e outros recursos

sigilosos, pode-se afirmar que o seguinte

princípio básico da segurança da informação

foi violado:

A Figura 13 apresenta uma

página eletrônica divulgada na Internet, pelo

CADE, noticiando a condenação de

determinado cidadão pelo vazamento de

informações sigilosas, comprometendo o curso

das investigações administrativas que se

encontravam em andamento. Nesse caso,

quando pessoas, entidades ou processos não

autorizados tem acesso a dados, arquivos,

documentos, informações e outros recursos

sigilosos, pode-se afirmar que o seguinte

princípio básico da segurança da informação

foi violado:Para responder à questão, considere a Figura 14 que mostra apenas parte de um texto retirado da ABNT NBR ISO/IEC 27002 Tecnologia da informação — Técnicas de segurança, no qual as palavras originais existentes nos locais apontados pelas setas nº 1, 2 e 3, foram substituídas, intencionalmente, por "Título 1", "Título 2" e "Título 3".

Nesse caso, os títulos apontados pelas setas nº 1, 2 e 3, devem ser substituídos, respectivamente, pelos seguintes textos:

I. Título 1: Controle.

II. Título 2: Diretrizes para implementação.

III. Título 3: Informações adicionais.

Quais estão corretos?

Quais estão corretos?

Para responder à questão, considere a Figura 16, que mostra uma imagem exibida na tela do monitor de um computador de um usuário.