Questões de Concurso Público Prefeitura de Esteio - RS 2017 para Analista de Sistema

Foram encontradas 3 questões

I. A assinatura digital permite comprovar a autenticidade de uma informação, ou seja, se ela foi realmente gerada por quem diz que o fez. II. A assinatura digital possibilita comprovar a integridade de uma informação, ou seja, que ela não foi alterada. III. Os certificados digitais que não são mais confiáveis ou se tornaram inválidos são incluídos, pela Autoridade de Registro (AR), em uma lista chamada de "Lista de Certificados Revogados" (LCR), que contém o número de série dos certificados que não são mais válidos e a data de sua revogação.

Quais estão corretas?

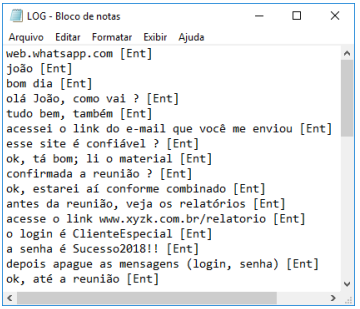

Figura 6 - Arquivo de dados

Figura 6 - Arquivo de dados Existem programas maliciosos, que servem para monitorar as atividades realizadas em um computador e enviar as informações coletadas para terceiros, sem o conhecimento e autorização de seus usuários. Por exemplo, a Figura 6 exibe o conteúdo de um arquivo que registrou as teclas digitadas por um usuário, no teclado do computador, sem ele saber e sem sua permissão. A ativação desse tipo de programa malicioso, em muitos casos, é condicionada a uma ação prévia do usuário, como o acesso a um site específico de comércio eletrônico ou um link em um e-mail. Considere as seguintes assertivas sobre esse tipo de programa malicioso:

I. Esse software é um tipo de "spyware". II. Esse tipo de programa malicioso é chamado de "keylogger". III. O texto relata o uso de uma técnica de invasão de computador chamada de "trojan".

Quais estão corretas ?