Questões de Concurso Público SEFAZ-PI 2015 para Auditor Fiscal da Fazenda Estadual - Conhecimentos Gerais

Foram encontradas 7 questões

Ano: 2015

Banca:

FCC

Órgão:

SEFAZ-PI

Prova:

FCC - 2015 - SEFAZ-PI - Auditor Fiscal da Fazenda Estadual - Conhecimentos Gerais |

Q471602

Noções de Informática

Em determinada instituição, João envia uma mensagem criptografada para Antônio, utilizando criptografia assimétrica. Para codificar o texto da mensagem, João usa

Ano: 2015

Banca:

FCC

Órgão:

SEFAZ-PI

Prova:

FCC - 2015 - SEFAZ-PI - Auditor Fiscal da Fazenda Estadual - Conhecimentos Gerais |

Q471605

Noções de Informática

Considere o seguinte processo de propagação e infecção de um tipo de malware.

Após infectar um computador, ele tenta se propagar e continuar o processo de infecção. Para isto, necessita identificar os computadores alvos para os quais tentará se copiar, o que pode ser feito de uma ou mais das seguintes maneiras:

a. efetuar varredura na rede e identificar computadores ativos;

b. aguardar que outros computadores contatem o computador infectado;

c. utilizar listas, predefinidas ou obtidas na Internet, contendo a identificação dos alvos;

d. utilizar informações contidas no computador infectado, como arquivos de configuração e listas de endereços de e-mail.

Após identificar os alvos, ele efetua cópias de si mesmo e tenta enviá-las para estes computadores, por uma ou mais das seguintes formas:

a. como parte da exploração de vulnerabilidades existentes em programas instalados no computador alvo;

b. anexadas a e-mails;

c. via programas de troca de mensagens instantâneas;

d. incluídas em pastas compartilhadas em redes locais ou do tipo P2P (Peer to Peer).

Após realizado o envio da cópia, ele necessita ser executado para que a infecção ocorra, o que pode acontecer de uma ou mais das seguintes maneiras:

a. imediatamente após ter sido transmitido, pela exploração de vulnerabilidades em programas sendo executados no computador alvo no momento do recebimento da cópia;

b. diretamente pelo usuário, pela execução de uma das cópias enviadas ao seu computador;

c. pela realização de uma ação específica do usuário, a qual ele está condicionado como, por exemplo, a inserção de uma mídia removível.

Após o alvo ser infectado, o processo de propagação e infecção recomeça, sendo que, a partir deste momento, o computador que antes era o alvo passa a ser também originador dos ataques.

Trata-se do processo de propagação e infecção por

Após infectar um computador, ele tenta se propagar e continuar o processo de infecção. Para isto, necessita identificar os computadores alvos para os quais tentará se copiar, o que pode ser feito de uma ou mais das seguintes maneiras:

a. efetuar varredura na rede e identificar computadores ativos;

b. aguardar que outros computadores contatem o computador infectado;

c. utilizar listas, predefinidas ou obtidas na Internet, contendo a identificação dos alvos;

d. utilizar informações contidas no computador infectado, como arquivos de configuração e listas de endereços de e-mail.

Após identificar os alvos, ele efetua cópias de si mesmo e tenta enviá-las para estes computadores, por uma ou mais das seguintes formas:

a. como parte da exploração de vulnerabilidades existentes em programas instalados no computador alvo;

b. anexadas a e-mails;

c. via programas de troca de mensagens instantâneas;

d. incluídas em pastas compartilhadas em redes locais ou do tipo P2P (Peer to Peer).

Após realizado o envio da cópia, ele necessita ser executado para que a infecção ocorra, o que pode acontecer de uma ou mais das seguintes maneiras:

a. imediatamente após ter sido transmitido, pela exploração de vulnerabilidades em programas sendo executados no computador alvo no momento do recebimento da cópia;

b. diretamente pelo usuário, pela execução de uma das cópias enviadas ao seu computador;

c. pela realização de uma ação específica do usuário, a qual ele está condicionado como, por exemplo, a inserção de uma mídia removível.

Após o alvo ser infectado, o processo de propagação e infecção recomeça, sendo que, a partir deste momento, o computador que antes era o alvo passa a ser também originador dos ataques.

Trata-se do processo de propagação e infecção por

Ano: 2015

Banca:

FCC

Órgão:

SEFAZ-PI

Prova:

FCC - 2015 - SEFAZ-PI - Auditor Fiscal da Fazenda Estadual - Conhecimentos Gerais |

Q471606

Noções de Informática

Texto associado

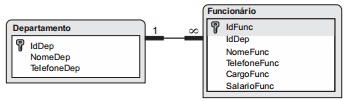

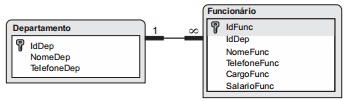

O modelo de dados mostrado na imagem a seguir apresenta o relacionamento (com integridade referencial) entre duas

tabelas de um banco de dados criado com o Microsoft Access 2010 em português. Ela deverá ser utilizada para responder

as questões de números 36 a 38.

Após criar as tabelas Departamento e Funcionário no banco de dados criado no Microsoft Access 2010, em português, para gerar o modelo apresentado utilizou-se a opção

Ano: 2015

Banca:

FCC

Órgão:

SEFAZ-PI

Prova:

FCC - 2015 - SEFAZ-PI - Auditor Fiscal da Fazenda Estadual - Conhecimentos Gerais |

Q471607

Noções de Informática

Texto associado

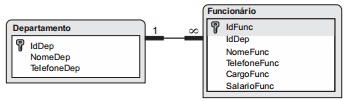

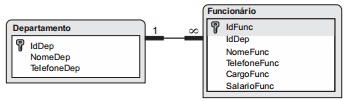

O modelo de dados mostrado na imagem a seguir apresenta o relacionamento (com integridade referencial) entre duas

tabelas de um banco de dados criado com o Microsoft Access 2010 em português. Ela deverá ser utilizada para responder

as questões de números 36 a 38.

É correto afirmar que

Ano: 2015

Banca:

FCC

Órgão:

SEFAZ-PI

Prova:

FCC - 2015 - SEFAZ-PI - Auditor Fiscal da Fazenda Estadual - Conhecimentos Gerais |

Q471608

Noções de Informática

Texto associado

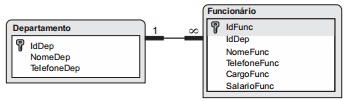

O modelo de dados mostrado na imagem a seguir apresenta o relacionamento (com integridade referencial) entre duas

tabelas de um banco de dados criado com o Microsoft Access 2010 em português. Ela deverá ser utilizada para responder

as questões de números 36 a 38.

Considere que na tabela Departamento o campo IdDep foi criado para receber valores inteiros e os campos NomeDep e TelefoneDep para receber cadeias de caracteres. Para inserir o valor 10 no campo IdDep, Recursos Humanos no campo NomeDep e (86)3216-9600 no campo TelefoneDep, utiliza-se a instrução SQL