Questões de Concurso Público SABESP 2014 para Técnico em Gestão - Informática

Foram encontradas 4 questões

I. reputação e imagem da organização.

II. equipamentos computacionais, equipamentos de comunicação, mídias removíveis e outros equipamentos.

III. base de dados e arquivos, contratos e acordos, documentação de sistema, informações sobre pesquisa, manuais de usuário, material de treinamento, procedimentos de suporte ou operação, planos de continuidade de negócios, procedimentos de recuperação, trilhas de auditoria e informações armazenadas.

IV. aplicativos, sistemas, ferramentas de desenvolvimento e utilitários.

V. de computação e comunicações, utilidades gerais, por exemplo, aquecimento, iluminação, eletricidade e refrigeração.

As denominações dos ativos acima listados, de acordo com a Norma, é apresentada em:

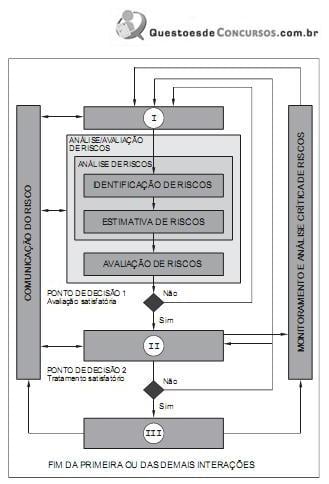

As atividades I, II e III da figura acima correspondem, respectivamente, a:

Considerando as informações do texto acima, pode-se afirmar que trata-se de

e utiliza criptografia

e utiliza criptografia

As lacunas I e II são correta e, respectivamente preenchidas com

I. Um PCN deve conter a escala de prioridade dos aplicativos, de acordo com seu grau de interferência nos resultados ope- racionais e financeiros da organização. Quanto menos o aplicativo influenciar na capacidade de funcionamento da organização, na sua situação econômica e na sua imagem, mais crítico ele será.

II. Podem ser consideradas como formas de garantir a eficácia do PCN: treinamento e conscientização das pessoas envolvidas, testes periódicos integrais e parciais do Plano e processo de manutenção contínua.

III. É comum que, em determinadas situações de anormalidade, o PCN preveja a possibilidade de fornecimento de serviços temporários ou com restrições, que, pelo menos, supram as necessidades imediatas e mais críticas.

IV. A organização que institui um PCN passa a possuir todos os requisitos de segurança necessários e suficientes para que os aspectos CID (Confiabilidade, Integridade e Disponibilidade) da informação sejam preservados durante todo o tempo.

Está correto o que se afirma APENAS em