Questões de Concurso Público TRE-AP 2007 para Analista Judiciário - Análise de Sistemas

Foram encontradas 5 questões

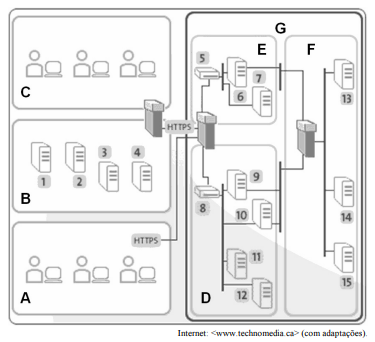

A figura acima apresenta um esquema de arquitetura

tecnológica típica de um ambiente corporativo de TI de uma

empresa. A empresa possui áreas de desenvolvimento e produção,

entre outras. Elementos dessa arquitetura são numerados de 1 a

15, e áreas específicas são nomeadas de A a G.

A figura acima apresenta um esquema de arquitetura

tecnológica típica de um ambiente corporativo de TI de uma

empresa. A empresa possui áreas de desenvolvimento e produção,

entre outras. Elementos dessa arquitetura são numerados de 1 a

15, e áreas específicas são nomeadas de A a G.

I Maior número de vulnerabilidades de segurança tende a residir na área E que na área D. II Maior número de ataques tende a ocorrer na área F que na área D. III Maior número de controles tende a ser associado à área B que à área D.

IV Maior perímetro de segurança tende a ser estabelecido na área A que na região C. V A presença de firewalls de aplicação é mais comum na área F que na área B.

Estão certos apenas os itens

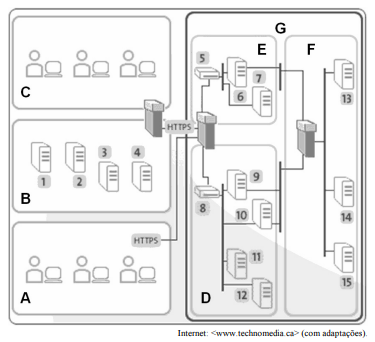

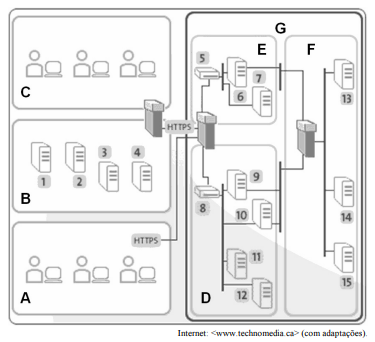

A figura acima apresenta um esquema de arquitetura

tecnológica típica de um ambiente corporativo de TI de uma

empresa. A empresa possui áreas de desenvolvimento e produção,

entre outras. Elementos dessa arquitetura são numerados de 1 a

15, e áreas específicas são nomeadas de A a G.

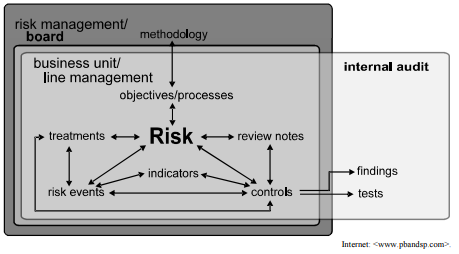

I O modelo proposto é mais adequado ao gerenciamento de riscos de segurança da informação que ao gerenciamento de riscos de projeto.

II O emprego de indicadores associados a riscos e controles torna o modelo mais operacional que gerencial.

III O uso de indicadores, de forma geral, é imprescindível ao sucesso de um programa de planejamento estratégico organizacional.

IV O sucesso na adoção de modelos de qualidade em desenvolvimento de software, tanto de produto quanto de processo, depende mais do emprego de auditoria interna que do uso de tecnologias específicas, como a de orientação a objetos.

V CMMI e PMI/PMBOK são modelos de governança que dependem fundamentalmente do uso de controles e auditoria.

Estão certos apenas os itens

I Não existe, hoje, lei federal que permita ou proíba um empregador de abrir um e-mail dirigido ao empregado, se este estiver usando o e-mail da organização para a qual trabalha.

II O direito à privacidade é um dispositivo infraconstitucional relacionado à segurança da informação.

III A doutrina e a legislação brasileira prescrevem como um dos tipos de assinaturas eletrônicas a assinatura digitalizada, a qual é gerada por meio de criptografia assimétrica.

IV São fases do tratamento da informação, que devem ser observadas pela administração pública quando da gestão da documentação governamental: recepção, produção, reprodução, utilização, acesso, transporte, transmissão, distribuição, armazenamento, eliminação e controle.

Estão certos apenas os itens