Questões de Concurso Público ABIN 2018 para Oficial de Inteligência - Área 4

Foram encontradas 61 questões

A respeito de sistemas de arquivos, duplicação e recuperação de dados apagados ou corrompidos, julgue o próximo item.

As técnicas de data carving objetivam a recuperação de dados

apagados a partir da análise de dados brutos à procura de

assinaturas e outras marcações. Havendo sucesso nessa busca,

data carving realiza a recuperação de arquivos inteiros e de

seus metadados, e, em alguns casos, de fragmentos de arquivos

que podem ter utilidade forense.

Com relação à análise de linha do tempo e à aquisição de dados em memória, julgue o seguinte item.

A extração de uma imagem da memória de um sistema,

conhecida como dump de memória, permite identificar os

processos que estavam em execução no momento da extração,

bem como os arquivos, as bibliotecas, chaves de registro ou

sockets em uso por cada processo.

Com relação à análise de linha do tempo e à aquisição de dados em memória, julgue o seguinte item.

A análise de linha do tempo de eventos de interesse forense

requer a existência sistematizada de registros de logs dos

sistemas periciados para ser realizada, sendo sua aplicação

limitada à análise forense de sistemas corporativos que

dispõem desses recursos.

Julgue o item seguinte, a respeito da análise de artefatos maliciosos.

Situação hipotética: Ao se carregar, em um editor de hexadecimal, um arquivo executável de nome file.exe, obteve-se o código 0x5a4d no início do arquivo. Em seguida, o arquivo foi renomeado para file.txt e novamente carregado no editor, obtendo-se o mesmo código 0x5a4d. Assertiva: Nessa situação, o código em questão se refere ao magic number, o qual compõe a estrutura do arquivo executável e não se altera mesmo mudando-se a extensão do arquivo, constituindo uma das formas de o sistema operacional reconhecer o tipo de arquivo.

Julgue o item seguinte, a respeito da análise de artefatos maliciosos.

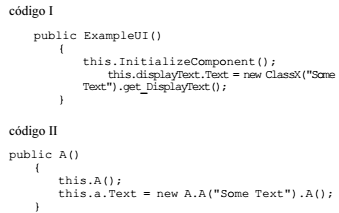

Tendo como referência os códigos I e II a seguir, é correto afirmar que, no código I, foi realizada obfuscação, ou ofuscação, que tem, entre outros objetivos, o de tornar o código mais difícil de ser lido mediante a utilização de técnicas como mudar nomes de variáveis.