Questões de Concurso Público ABIN 2018 para Oficial de Inteligência - Área 4

Foram encontradas 11 questões

Acerca de testes de penetração, julgue o item seguinte.

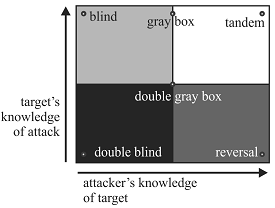

Na situação apresentada na figura a seguir, de acordo com o OSSTMM (The Open Source Security Testing Methodology Manual), seria correto classificar o teste de penetração como um teste do tipo tandem, mas não como um teste double blind, haja vista que, na técnica tandem, o alvo não recebe notificação prévia referente ao alcance da auditoria, aos canais testados e aos vetores de teste.

O item a seguir apresenta uma situação hipotética seguida de uma assertiva a ser julgada a respeito de identificação de vulnerabilidades por inspeção de código.

Um arquivo de configuração é acessado por uma classe Java

que guarda, em um objeto em memória, o acesso ao

dataSource do banco de dados do servidor. Quando

compilado, esse arquivo é criptografado. Nesse caso, para

evitar alteração ou modificação do arquivo por terceiros, uma

solução seria guardar o arquivo no repositório GIT, de

forma privada.

Considerando o acesso a um sítio de uma empresa, desenvolvido em arquitetura Web/PHP, julgue o item a seguir, a respeito de segurança de aplicações web.

Situação hipotética: Um empregado da empresa que deveria

ter acesso apenas a seu contracheque, ao inspecionar o código,

observou que é possível alterar os seus dados GET de busca e

acessar o contracheque de outro empregado, do qual conhece

o user, que é o filtro do sistema. Assertiva: Essa situação

ilustra um problema de cross-site scripting (XSS), que pode

ser resolvido alterando-se o método do formulário para post.

Em relação a sistemas ICS/SCADA, julgue o item a seguir.

O emprego de protocolos é um fator positivo em relação à

segurança de sistemas SCADA, já que, embora proprietários,

eles são de conhecimento público e, portanto, amplamente

avaliados quanto à segurança.

Em relação a sistemas ICS/SCADA, julgue o item a seguir.

Na configuração típica de um sistema ICS/SCADA, a

utilização de um CLP exige a sua ligação a uma unidade

terminal remota.