Questões de Concurso Público TCE-TO 2009 para Analista de Controle Externo - Informática - Processamento de Dados

Foram encontradas 30 questões

Ano: 2009

Banca:

CESPE / CEBRASPE

Órgão:

TCE-TO

Prova:

CESPE - 2009 - TCE-TO - Analista de Controle Externo - Informática - Processamento de Dados |

Q147578

Segurança da Informação

Não são exemplos de ataques, ameaças ou vulnerabilidades de sistemas os conceitos identificados por

Ano: 2009

Banca:

CESPE / CEBRASPE

Órgão:

TCE-TO

Prova:

CESPE - 2009 - TCE-TO - Analista de Controle Externo - Informática - Processamento de Dados |

Q147579

Segurança da Informação

Estão associados à segurança de hardware, software, sistemas operacionais, aplicações e bancos de dados, respectivamente, os conceitos identificados por

Ano: 2009

Banca:

CESPE / CEBRASPE

Órgão:

TCE-TO

Prova:

CESPE - 2009 - TCE-TO - Analista de Controle Externo - Informática - Processamento de Dados |

Q147580

Segurança da Informação

Os conceitos melhor associados a ataques a sistemas de hashes criptográficos e servidores DNS são identificados, respectivamente, por

Ano: 2009

Banca:

CESPE / CEBRASPE

Órgão:

TCE-TO

Prova:

CESPE - 2009 - TCE-TO - Analista de Controle Externo - Informática - Processamento de Dados |

Q147581

Segurança da Informação

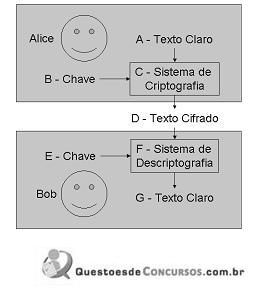

A figura acima apresenta uma relação entre dois usuários hipotéticos — Alice e Bob — que empregam processos e conceitos de criptografia, nomeados de A a G. Considerando essa figura, assinale a opção correta, com relação a criptografia, protocolos criptográficos, sistemas de criptografia e aplicações.

Ano: 2009

Banca:

CESPE / CEBRASPE

Órgão:

TCE-TO

Prova:

CESPE - 2009 - TCE-TO - Analista de Controle Externo - Informática - Processamento de Dados |

Q147582

Segurança da Informação

Assinale a opção correta, acerca da legislação relativa à segurança dos sistemas de informação.