Questões de Concurso Público Banco da Amazônia 2021 para Técnico Científico

Foram encontradas 60 questões

Nessa faixa de endereços, a quantidade de bits reservada para identificar o grupo multicast é

O formato e a estrutura das informações de gerenciamento no SNMP são definidos pelo

O algoritmo de cifragem de bloco usado pelo WPA2 é o

O protocolo da suíte do IPsec (IP Security) utilizado para fazer o transporte seguro dos pacotes através da técnica de tunelamento na modalidade de operação Gateway-to- -Gateway é o

Nesse padrão, o nível que lida com a definição de topologias, com o formato de quadro, com o controle de fluxo e de erro e com o agrupamento de quadros em entidades lógicas é o

Além disso, tal guia explicita que, no Processo de Engenharia de Requisitos, é esperado que os requisitos sejam validados a partir do nível

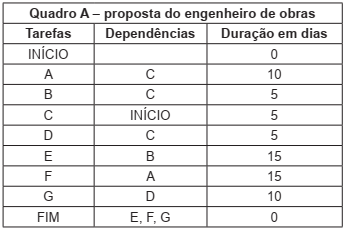

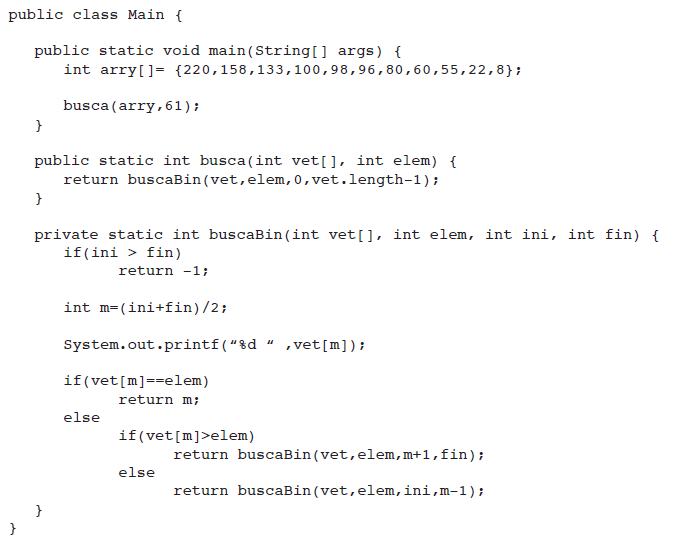

O gerente do projeto fez alterações no Quadro A, gerando o Quadro B, que deveria, a partir de então, ser adotado para orientar a realização das tarefas.

Sabendo-se que as tarefas iniciam imediatamente após o fim daquelas tarefas das quais dependem, quantos dias o CAMINHO CRÍTICO DAS TAREFAS perdeu ou ganhou com a solução do gerente do projeto em relação à proposta do engenheiro de obras?

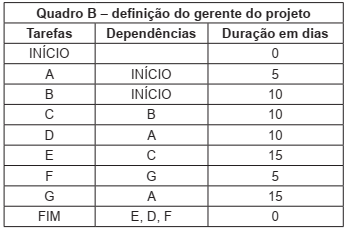

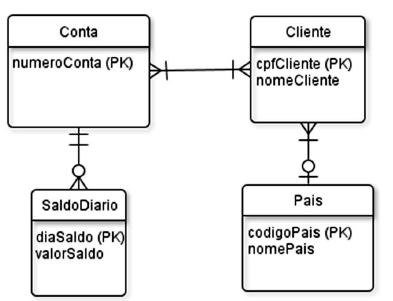

O modelo conceitual de dados apresentado a seguir exibe uma generalização exclusiva e total.

Um banco de dados é composto por um conjunto cujos elementos são instâncias da entidade E presente no diagrama acima.

E={e1, e2, e3, e4, e5, e6, e7, e8, e9, e10}

Nesse cenário, quais subconjuntos de E NÃO violam as

propriedades dessa generalização?

Os responsáveis pelo site desejam contratar o desenvolvimento de um sistema de informação que lhes permita saber o seguinte:

• Quais imóveis estão disponíveis para alugar? • Quais se encontram alugados em determinado momento? • Quais estarão disponíveis nos próximos 15 dias? • Quem é o locador que ofereceu determinado imóvel para aluguel? • Quais são os imóveis que determinado locatário reservou para aluguel nos próximos 90 dias?

Vale ressaltar, ainda, que os responsáveis pelo site desejam que o registro de um aluguel seja fisicamente excluído do banco de dados tão logo esse aluguel se encerre. Além disso, querem que o banco de dados não contenha redundâncias de dados desnecessárias.

Qual modelo conceitual de dados atende aos requisitos apresentados?

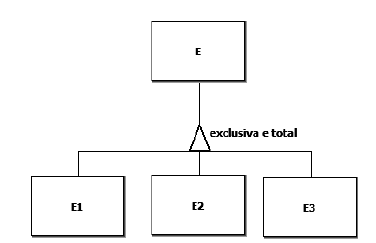

A classe Java a seguir contém dois métodos (busca e buscaBin) que implementam um algoritmo de busca binária sobre um array de inteiros.

O que será exibido no console quando o método main() for executado?

• uma tabela possui um nome e um conjunto de colunas, separadas por vírgulas; • em uma linha qualquer, os valores referentes às colunas são atômicos e monovalorados; • colunas que admitem o valor nulo aparecem entre colchetes; • colunas que compõem a chave primária aparecem sublinhadas; • a notação X → Y indica que Y depende funcionalmente de X (ou X determina Y).

De acordo com a notação apresentada, qual esquema relacional de banco de dados se encontra na 3FN?

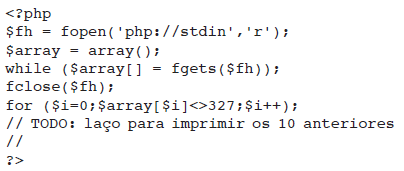

No entanto, esse programa está incompleto porque apenas encontra o corredor 327.

Que instruções PHP devem ser colocadas, no lugar do comentário marcado com a palavra TODO no programa apresentado, para que sejam impressas as numerações das camisas dos 10 competidores desclassificados?

Qual a representação desse processo segundo um diagrama de atividades em UML?

Foi feita uma transformação desse diagrama em tabelas relacionais para a terceira forma normal, na qual o sublinhado indica chaves primárias e não são usadas chaves substitutas ou artificiais (surrogate keys).

Qual a melhor representação dessa transformação?

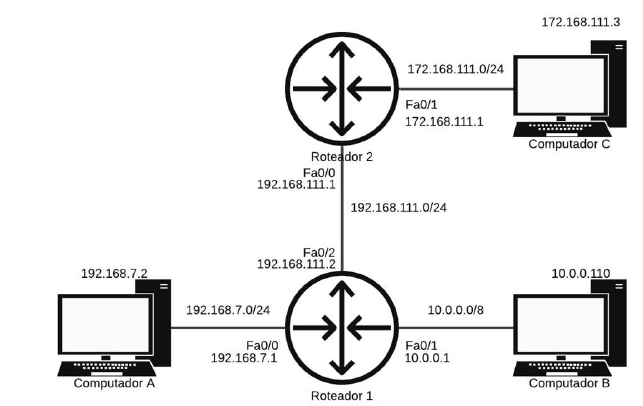

Foi detectado um problema: o computador A não consegue enviar pacotes de rede para computador C. Os gerentes, então, analisaram a tabela de roteamento do Roteador 1 e perceberam que faltava uma rota estática. Para criar essa rota estática, no Roteador 1, que permita que o computador A envie pacotes para o computador C, o comando a ser usado exige que o gerente conheça a rede de destino (DESTINATION_NETWORK), a máscara de sub-rede da rede destino (SUBNET_MASK) e o endereço IP do próximo roteador no caminho (NEXT_HOP_IP_ADDRESS).

Os valores corretos a serem usados no comando são, respectivamente,

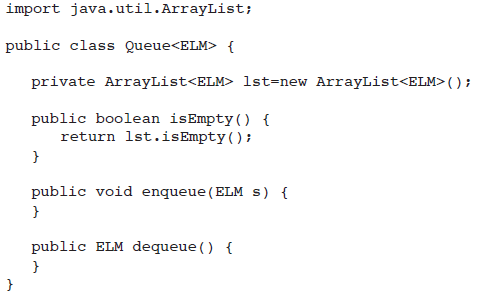

A classe Queue a seguir é uma implementação parcial do tipo abstrato de dados Fila.

Nesse contexto, qual implementação dos métodos enqueue() e dequeue() completa a classe Queue, de modo que todos

os elementos inseridos em uma fila possam ser recuperados de acordo com a propriedade FIFO?

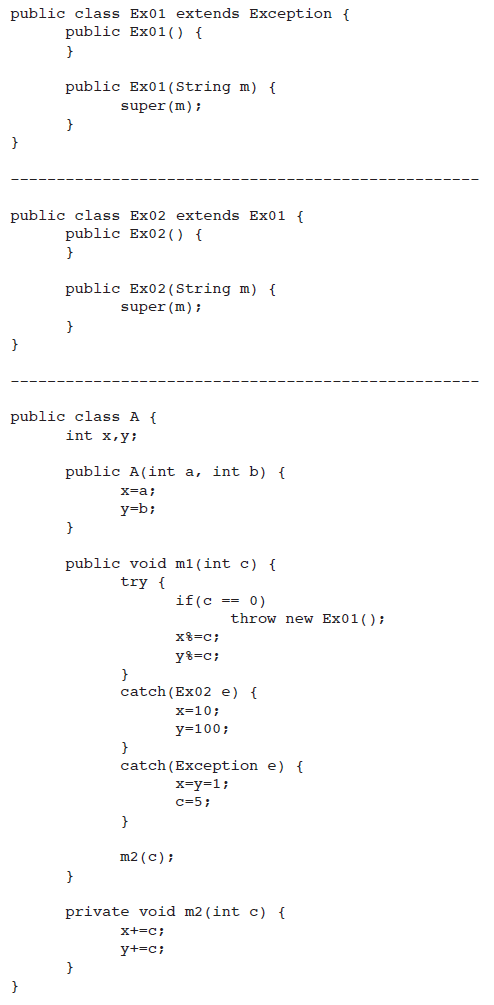

Considere as seguintes classes e interfaces Java, que ocupam arquivos separados do pacote default:

O que será exibido no console quando o método main() for executado?

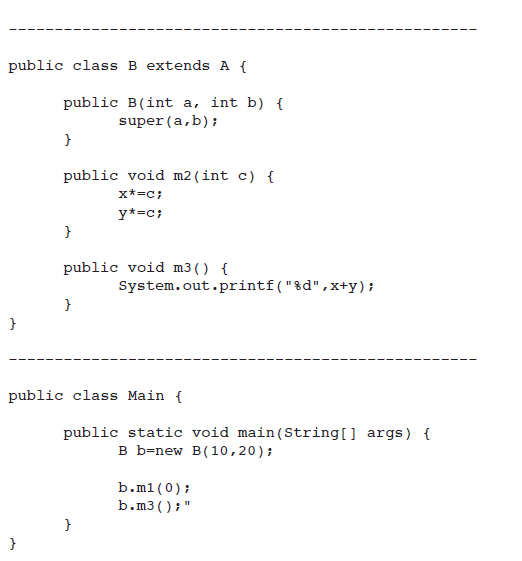

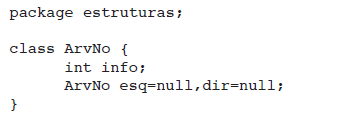

A classe Java ArvNo, exibida abaixo, é usada para representar os nós de uma árvore binária.

Ela é usada na implementação de uma árvore binária pela classe Arv, exibida a seguir.

Que árvore terá os valores de seus nós exibidos em ordem descendente quando for percorrida pelo método percorre(),

definido na classe Arv?

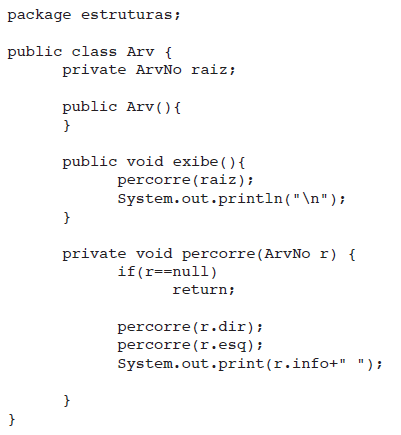

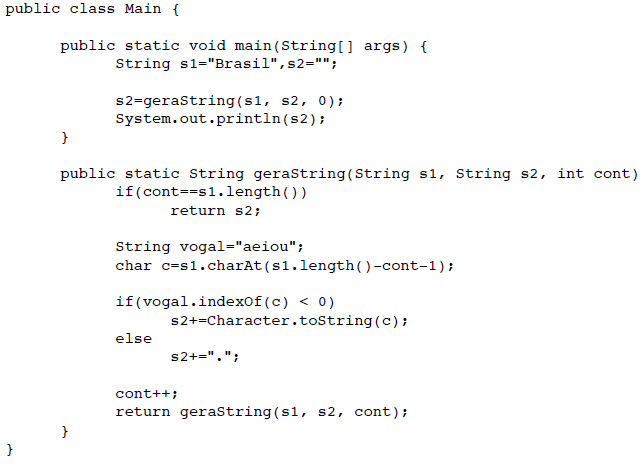

Considere a classe Java abaixo.

O que o console exibirá quando o método main() for executado?