Questões de Concurso Público LIQUIGÁS 2012 para Profissional Júnior - Administração de Banco de Dados

Foram encontradas 67 questões

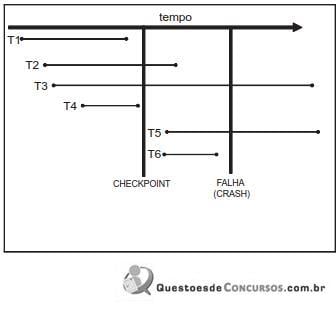

Considerando as técnicas e os procedimentos de recuperação em caso de falhas, se a técnica de recuperação usada for a de atualização imediata, o que acontece com as transações T1, T2, T3, T4, T5 e T6, que estão sendo executadas em um Sistema Gerenciador de Banco de Dados, conforme apresentado na figura, após a falha?

Honeypot é exemplo de um recurso que pode implantar segurança por meio de controle