Questões de Concurso Público Innova 2012 para Analista de Sistemas Júnior

Foram encontradas 58 questões

Ano: 2012

Banca:

CESGRANRIO

Órgão:

Innova

Prova:

CESGRANRIO - 2012 - Innova - Analista de Sistemas Júnior |

Q276583

Raciocínio Lógico

As seguintes afirmações são verdadeiras:

I - Se o desenvolvedor pergunta então o usuário responde.

II - O usuário não responde ou o chefe de seção responde.

III - O desenvolvedor pergunta.

Conclui-se que o

I - Se o desenvolvedor pergunta então o usuário responde.

II - O usuário não responde ou o chefe de seção responde.

III - O desenvolvedor pergunta.

Conclui-se que o

Ano: 2012

Banca:

CESGRANRIO

Órgão:

Innova

Prova:

CESGRANRIO - 2012 - Innova - Analista de Sistemas Júnior |

Q276584

Engenharia Eletrônica

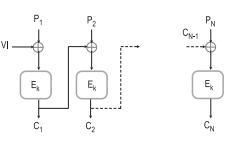

O esquema acima representa o modo de encadeamento de blocos cifrados CBC, no qual E k representa o algoritmo de cifrar E sob a chave k; Pi (1 ≤ i ≤ N) são os textos em claro; Ci (1 ≤ i ≤ N), os textos cifrados correspondentes, e VI, o vetor de inicialização.

Se D k é a função inversa de Ek , tal que Dk (Ek (X)) = X, onde X é um texto em claro, qual é o esquema que representa a decifragem correspondente ao esquema de cifragem apresentado?

Ano: 2012

Banca:

CESGRANRIO

Órgão:

Innova

Prova:

CESGRANRIO - 2012 - Innova - Analista de Sistemas Júnior |

Q276585

Segurança da Informação

A gerência de determinado laboratório resolveu limitar o acesso às suas dependências por meio de portas com dispositivo de liberação a partir de uma característica física do usuário. Havia quatro tipos de equipamentos com tecnologias de biometria no mercado, a saber: retina, impressão digital, assinatura e íris. A primeira providência do gerente foi ordenar os tipos por seus potenciais de precisão intrínsecos, do mais preciso para o menos preciso.

Considerando-se o potencial intrínseco de cada tipo de tecnologia, como essas quatro tecnologias seriam ordenadas, da mais precisa para a menos precisa?

Ano: 2012

Banca:

CESGRANRIO

Órgão:

Innova

Prova:

CESGRANRIO - 2012 - Innova - Analista de Sistemas Júnior |

Q276586

Raciocínio Lógico

Determinado aluno resolveu definir um conectivo, para utilizar em seus estudos com tabelas verdade, da seguinte forma:

o conectivo * é tal que sua tabela verdade é idêntica à tabela verdade da proposição “se p então não p ou q". Em consequência, a proposição p * r equivale à proposição

o conectivo * é tal que sua tabela verdade é idêntica à tabela verdade da proposição “se p então não p ou q". Em consequência, a proposição p * r equivale à proposição

Ano: 2012

Banca:

CESGRANRIO

Órgão:

Innova

Prova:

CESGRANRIO - 2012 - Innova - Analista de Sistemas Júnior |

Q276587

Segurança da Informação

A direção de uma empresa liderou os estudos sobre diversas medidas para melhorar a gestão de segurança da informação em conformidade com a norma ISO 270002:2005. Dentre suas preocupações, ressaltou a vulnerabilidade dos softwares e das instalações de processamento de informações à introdução de software malicioso, tais como vírus de computador, network worms, cavalos de Troia e bombas lógicas.

A direção, então, determinou que o supervisor da área de informática sugerisse medidas de proteção contra software malicioso que refletissem essa preocupação, incluindo a possibilidade de implementação de controles para detecção e prevenção contra softwares maliciosos e procedimentos apropriados de conscientização dos usuários.

De posse dessas informações, o supervisor deverá escudar-se na norma ISO 27002:2005, seção de