Questões de Concurso Público CEFET-MG 2014 para Técnico de Tecnologia da Informação

Foram encontradas 49 questões

O sistema utilizado para que a mensagem de Bob seja enviada à Alice, sem ser interceptada, é

( ) Phishing é o tipo de fraude em que um golpista tenta obter dados pessoais e financeiros de um usuário, pela utilização combinada de meios técnicos e de engenharia social.

( ) Rootkit é um conjunto de programas e de técnicas que permite esconder e assegurar a presença de um invasor ou de outro código malicioso em um computador comprometido.

( ) Cavalo de Tróia é um programa que, além de executar as funções para as quais foi aparentemente projetado, também executa outras funções, normalmente maliciosas, e sem o conhecimento do usuário.

( ) Spoofing é uma técnica que consiste em inspecionar os dados trafegados em redes de computadores, por meio de programas específicos.

( ) Scan é uma forma de efetuar buscas minuciosas em redes, com o objetivo de identificar computadores ativos e coletar informações sobre eles como, por exemplo, serviços disponibilizados e programas instalados.

A sequência correta é

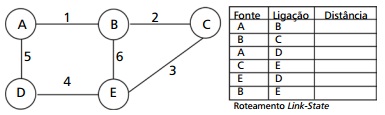

A sequência correta que preenche a tabela de roteamento para o roteador A, conforme a rede interconectada na figura, utilizando-se o algoritmo link-state, é