Questões de Concurso

Sobre linux em sistemas operacionais

Foram encontradas 3.521 questões

O comando que João deve usar para instalar o software com sucesso, utilizando o gerenciador de pacotes padrão, é o:

Supondo que ele já esteja com o prompt na pasta adequada, Antônio executa o comando:

A respeito de métodos e protocolos de autenticação, hardening de sistemas e criptografia de dados, julgue o item subsecutivo.

A execução de hardening em sistema Linux passa pelos

controles de autenticação com a utilização do módulo de

autenticação plugável (PAM), podendo usar interfaces como

auth, que verifica se uma conta tem autorização para usar o

sistema por meio de determinado serviço.

Com relação a suas configurações, avalie se as afirmativas a seguir são verdadeiras (V) ou falsas (F).

( ) O SSSD oferece suporte apenas a domínios em uma única floresta do AD. Se o SSSD exigir acesso a múltiplos domínios de múltiplas florestas, o administrador deve usar IdM com trusts (preferencial) ou o serviço winbshield em vez de SSSD.

( ) Por padrão, o SSSD descobre todos os domínios na floresta e, se chegar uma solicitação de um objeto em um domínio confiável, o SSSD tenta resolvê-lo. Se os domínios confiáveis não forem acessíveis ou estiverem geograficamente distantes, o que os torna lentos, o administrador poderá definir o ad_domains usando o parâmetro /etc/sssd/sssd.conf para limitar a partir de quais domínios confiáveis o SSSD resolve objetos.

( ) Por padrão, o administrador deve usar nomes de usuários totalmente qualificados para resolver usuários de domínios confiáveis.

As afirmativas são, respectivamente,

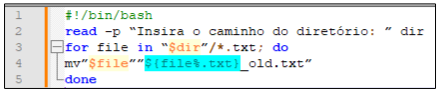

Sobre o script, analise as afirmativas a seguir.

I. A linha 1 indica ao sistema qual interpretador deverá ser utilizado para executar o script.

II. Na linha 2, a opção “-p” é utilizada para armazenar o conteúdo digitado pelo usuário dentro da variável dir.

III. Na linha 4, o trecho “${file%.txt}” remove a extensão .txt do nome do arquivo deixando apenas o nome base do arquivo.

Está correto o que se afirma apenas em

Analise os comandos de prompt abaixo, disponíveis em sistemas operacionais Linux:

I. touch

II. cd

III. echo

Quais são comandos utilizados para navegação em diretórios?

I. É um comando de controle de processo, que lista aqueles que mais CPU usam, útil para verificar os que estão provocando um uso excessivo de memória, além de verificar o percentual de CPU que cada um usa em dado momento. II. É um comando de rede que permite visualizar parâmetros relacionados aos endereços IP do computador.

Os comandos caracterizados em I e II são, respectivamente:

Com relação ao sistema operacional Linux, julgue o item subsequente.

Considere que, a partir do diretório atual, seja necessário criar uma estrutura de 3 subdiretórios com o formato dir2/dir3/dir4.

Nesse caso, o comando utilizado deve ser o apresentado a seguir.

mkdir -p dir2/dir3/dir4

Com relação ao sistema operacional Linux, julgue o item subsequente.

Em um arquivo criado com o nome script.sh, para ser executado como um script a cada 30 minutos, é necessário conceder permissão de execução por meio do comando apresentado a seguir.

chmod +x script.sh

Julgue o item seguinte, relativo a funções de operação e gerência de redes, sistemas operacionais de rede, ambientes Linux e Windows e arquitetura cliente-servidor.

Em distribuições Linux, utilizam-se o comado ifdown para

desativar e o comando ifup para ativar o firewall do sistema

operacional.