Questões de Segurança da Informação - Firewall em Segurança da Informação para Concurso

Foram encontradas 390 questões

Considere as seguintes regras de um serviço de segurança de rede baseado em “iptables”:

Assinale o correto.

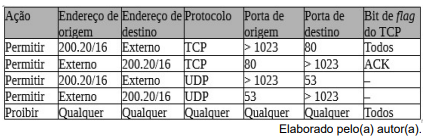

Que tipo de tráfego é permitido por essa firewall?

O firewall filtro de pacotes

O Firewall atua como um filtro de pacotes. Ele inspeciona todo e qualquer pacote que entra e que sai da rede. Os pacotes que atenderem a algum critério descrito nas regras formuladas pelo administrador da rede serão remetidos normalmente, mas os que falharem no teste serão descartados sem cerimônia. Uma forma de execução deste processo é que o Firewall implemente gateways em nível de aplicação, que envolve:

Preencha corretamente as lacunas a seguir.

Na administração de sistemas de TI para ouvidorias, o acesso remoto seguro a computadores é fundamental para garantir que os analistas possam efetuar a manutenção e a atualização dos sistemas sem estar fisicamente presentes. Este acesso é comumente realizado por meio de _______________ (1), que permite a operação do computador à distância como se o usuário estivesse localmente presente. Por outro lado, a transferência eficiente de informações e arquivos entre os membros da equipe é frequentemente realizada através de _____________ (2), que assegura a entrega rápida e segura dos dados.