Questões de Concurso

Comentadas sobre tcp (transmission control protocol) em redes de computadores

Foram encontradas 318 questões

No Windows Server 2008, em linha de comando, para exibir informações sobre conexões TCP ativas, portas na qual o computador está escutando, estatísticas Ethernet, tabela de roteamento, estatísticas do protocolo 1Pv4 e 1Pv6 utiliza-se o comando:

Algumas aplicações são mais bem servidas por protocolos de transporte orientados a conexão, enquanto outras obtêm benefícios quando o protocolo de transporte é não orientado a conexão. Dessa forma, a arquitetura da Internet prevê que o nível de transporte de sua arquitetura ofereça as duas opções por intermédio dos dois protocolos previstos (o TCP e o UDP), deixando a cargo do protocolo de aplicação a especificação do serviço (e, consequentemente, o protocolo) a ser utilizado. Sobre a transmissão de voz em um serviço de VoIP com comunicação interativa, pode-se dizer que o serviço de transporte adequado é o serviço

O protocolo TCP provê garantia de entrega ordenada e é orientado a conexão. O protocolo UDP é orientado a datagramas.

Com relação aos protocolos de comunicação, julgue o próximo item.

O protocolo TCP aloca recursos estabelecendo uma conexão

antes de iniciar a transferência de dados.

A porta TCP padrão para o serviço de recebimento de emails através do protocolo POP3 é a:

É correto afirmar que as conexões TCP são do tipo fullduplex e ponto a ponto, e que o TCP entity decide o tamanho do segmento com base em um IP payload máximo de 128 kB.

Julgue o item a seguir, referente a redes de computadores.

A recepção das mensagens TCP é confirmada pelo protocolo, ao passo que as aplicações UDP podem ser responsáveis por identificar datagramas perdidos e retransmiti-los. O UDP controla o fluxo de dados transmitidos, enquanto o TCP não o faz. O TCP provê um serviço de comunicação orientado a conexões e o UDP provê um serviço não-orientado a conexões.

Julgue o item a seguir, referente a redes de computadores.

Em redes TCP/IP, números de portas bem conhecidos são atribuídos aos servidores e qualquer número de porta livre pode ser atribuído para cada processo cliente. O TCP e o UDP usam a mesma faixa de números de portas, mas, em teoria, enquanto o TCP usa um dado número de porta para se comunicar com uma aplicação, esse mesmo número de porta pode ser usado pelo UDP para se comunicar com outra aplicação.

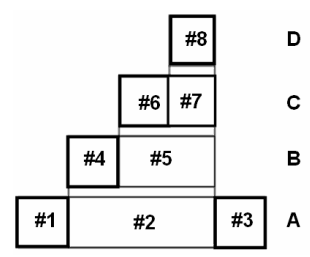

A figura acima apresenta um esquema da constituição da pilha de protocolos TCP/IP. Os campos dos pacotes de dados foram numerados de #1 a #8 e as camadas nomeadas de A a D. Considerando o esquema apresentado, julgue os itens seguintes.

I Informações para controle de congestionamento da rede são inseridas principalmente no campo #4.

II A atuação de switches e gateways ocorre fundamentalmente por meio da manipulação de informações do campo #1.

III Quando há tráfego de dados criptografados em SSL, tais informações estão presente em maior volume no campo #5 que no campo #4.

IV Durante o envio de um quadro, os bits presentes no campo #1 chegam ao receptor antes dos bits no campo #3.

V Os dados de controle do estabelecimento e encerramento de sessões de usuário, em servidores que implementam o protocolo http, trafegam no campo #2, mas não, na parte que se refere ao campo #8.

Estão certos apenas os itens