Questões de Concurso Sobre redes de computadores

Foram encontradas 20.753 questões

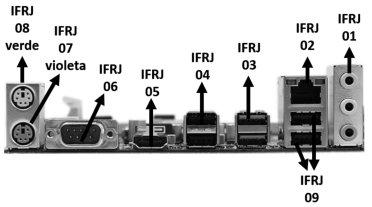

As conexões identificadas por IFRJ02, IFRJ05, IFRJ07 violeta e IFRJ09 são conhecidas, respectivamente, pelas siglas:

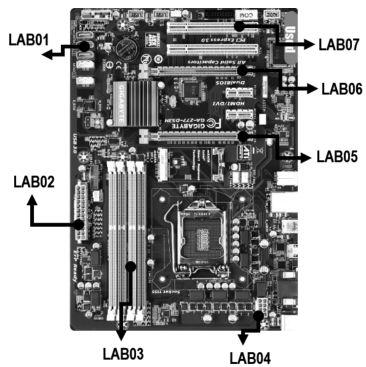

A figura mostra uma placa-mãe Gigabyte LGA-1155, do tipo empregado em microcomputadores Intel.

Os slots/soquetes para instalação de memória RAM DDR e

conexão SATAestão identificados, respectivamente, como:

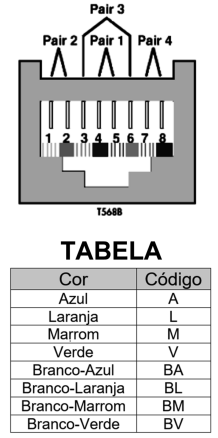

De acordo com a norma TIA568B e utilizando os códigos da tabela, aos pinos 1 – 2 – 3 – 4 – 5 – 6 – 7 – 8 corresponde a seguinte sequência de cores:

Assim sendo, o prefixo da rede IPv4 na qual o host está ligado é

Para descobrir o endereço físico da interface de rede do host destino, o host de origem pode usar o

Dentre os vários níveis de RAID, o nível 6 é aquele que adota a técnica de

I. Os endereços IP (Internet Protocol) são únicos e permitem a comunicação entre diferentes dispositivos em uma rede.

II. A arquitetura TCP/IP apresenta dois protocolos de transporte: o TCP (Transmission Control Protocol) e o UDP (User Datagram Protocol).

III. O TCP/IP adota um padrão aberto que permite a interoperabilidade entre diferentes sistemas e dispositivos.

IV. O TCP oferece um canal de comunicação confiável e orientado à conexão, enquanto o UDP é mais rápido, mas não garante a entrega dos pacotes.

I. O IPSec integra mecanismos de autenticação, gestão e distribuição de chaves. Os mecanismos de autenticação utilizados são os cabeçalhos de extensão específicos do protocolo DHCP, que são o Cabeçalho de Autenticação e o Cabeçalho de Encapsulamento de Dados de Segurança.

PORQUE

II. O IPSec utiliza o conceito de Associação de Segurança, que permite a comunicação entre duas ou mais entidades comunicantes e descreve todos os mecanismos de segurança a serem utilizados, por exemplo: algoritmo e modo de autenticação a aplicar no cabeçalho de autenticação, chaves usadas nos algoritmos de autenticação e criptografia, tempo de vida da chave, tempo de vida da associação de segurança, nível de sensibilidade dos dados protegidos, entre outros.

A respeito dessas asserções, assinale a alternativa correta.