Questões de Concurso

Sobre protocolo em redes de computadores

Foram encontradas 5.417 questões

Em uma estação Windows 7, o comando arp -a retorna o endereço IP e o endereço físico da tabela ARP do computador.

Uma vez que o protocolo ICMP é dinâmico e utiliza tanto os protocolos TCP e UDP da camada de transporte do TCP/IP, ele é capaz de fazer varredura de rede e detectar qual máquina está respondendo por requisições na rede.

O software OpenLDAP permite ao usuário fazer pesquisa no serviço Active Directory da Microsoft. Para possibilitar esse procedimento, o Active Directory deve suportar o protocolo HTTPS, uma vez que o OpenLDAP transfere dados por meio desse protocolo.

O padrão LDAP é uma derivação do serviço de diretórios X.500. Em ambientes Linux, o sistema OpenLDAP é considerado a principal implementação aberta desse padrão.

O protocolo IPSec é padrão em redes Windows, mas não em redes Linux, sendo seu uso indicado quando se utiliza o protocolo IPv6.

Os comandos do protocolo SMTP (Simple Mail Transfer Protocol) especificam a transmissão de mensagens ou funções do sistema solicitados por seu usuário. Os comandos consistem em um código seguido por um campo de argumento. Em relação ao conjuto de comandos do protocolo SMTP, considere V para a(s) afirmativa(s) verdadeira(s) e F para a(s) falsa(s).

( ) HELO é usado para iniciar uma transação em que uma mensagem pode ser transferida a um ou mais destinatários.

( ) RCPT identifica um destinatário individual de uma mensagem. Múltiplos destinatários são especificados por meio de múltiplos comandos.

( ) RSET especifica que a transação corrente deve ser abortada e todas as tabelas e buffers são inicializados.

A sequência correta é:

( ) TFTP geralmente é utilizado para transferir pequenos arquivos entre hosts.

( ) É baseado em UDP ao contrário do FTP que se baseia no TCP.

( ) o TFTP não possui mecanismos de autenticação ou encriptação de dados.

(A) Servidor de E-mail

(B) Servidor WEB

(C) Servidor FTP

(1) FTP

(2) SMTP

(3) HTTP

(X) porta 80

(Y) portas 20 e 21

(Z) porta 25

As lacunas I e II são preenchidas correta e, respectivamente, com

O protocolo em destaque no texto é

I. Navegar em diversos sites da World Wide Web - WWW para acessar diversas páginas, visando obter informações sobre os resultados das eleições 2014.

II. Enviar e-mails para pessoas de sua lista de contato para atualizá-las sobre a pesquisa que está realizando.

III. Transferir arquivos grandes de forma rápida, enviando um comando PASV para o servidor, recebendo um endereço IP e um número de porta como resposta e utilizando-os para abrir a conexão de dados com o servidor.

IV. Assistir à transmissão de um vídeo ao vivo em que se debatem os resultados das eleições, por streaming, mesmo que alguns trechos sejam perdidos ou ocorram falhas de áudio.

Os protocolos da família TCP/IP responsáveis pela realização das tarefas de I a IV são, correta e respectivamente,

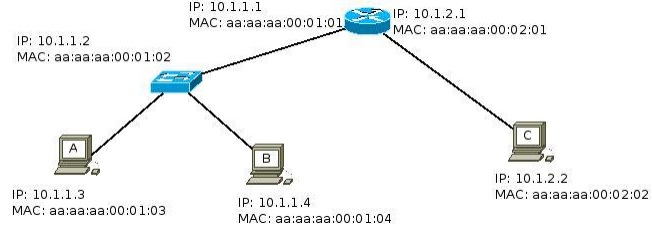

Considerando que as máscaras de todos os IPs são 255.255.255.0, caso a máquina A realize um ping para a máquina C, o endereço MAC que seria inserido na tabela ARP de A é