Questões de Concurso

Comentadas sobre redes de computadores em noções de informática

Foram encontradas 2.970 questões

subsequentes.

pastas e arquivos em computadores, julgue os itens seguintes.

modos de utilização das tecnologias de informação, julgue os itens

que se seguem.

Uma rede de computadores que possua o protocolo TCP/IP pode conectar-se à Internet, pois esse é o principal protocolo de intercâmbio de informações da rede mundial.

item subsecutivo.

Qual das afirmações sobre conceitos básicos de Internet está ERRADA?

O meio de acesso no qual o usuário utiliza um modem e uma linha de telefonia fixa para conectar-se com a internet é o

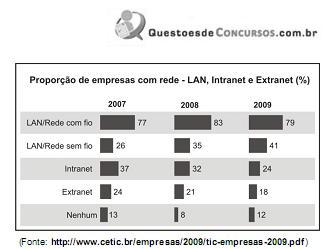

Considerando redes de computadores e com base no gráfico, analise:

I. O acesso sem fio à Internet e Intranets está crescendo à medida que surgem mais instrumentos de informação capazes de operar em rede. Telefones inteligentes, pagers, PDAs e outros dispositivos portáteis de comunicação tornam-se clientes nas redes sem fios.

II. O uso de redes sem fio tem crescido rapidamente à medida que novas tecnologias de alta velocidade são implementadas, como a Wi-Fi, que pode ser mais barata que o padrão Ethernet e diversas outras tecnologias LAN com fios.

III. Com as Intranets, a comunicação interna nas empresas ganha mais agilidade, dinamismo, integra e aproxima seus colaboradores, independente da localização de cada um. Agiliza a disseminação de informações, visando à integração inter e intradepartamental.

IV. A tendência é que cada vez mais as redes sem fio sejam substituídas pelas redes com fio, pois as tecnologias sem fio estão sujeitas a inúmeros tipos de interferência e interceptação que comprometem seu desempenho e segurança.

Está correto o que se afirma em:

Certo dia, Pedro percebeu que não conseguia mais se comunicar com nenhum outro computador da rede. Vários são os motivos que podem ter causado esse problema, EXCETO:

Atenção: Para responder às questões de números 41 a 60, considere as configurações dos aplicativos e sistemas sempre originais, no modo clássico, em português e sem as adaptações passíveis de serem feitas pelo usuário, salvo se especificado diferentemente na questão.

No âmbito das URLs, considere o exemplo: protocolo://xxx.yyy.zzz.br.

O domínio de topo (ou TLD, conforme sigla em inglês) utilizado para classificar o tipo de instituição, no exemplo dado acima, é o

No que diz respeito a ataques e proteções relativos a hardware, software, sistemas operacionais, aplicações, bancos de dados, redes, firewall e proxies, pessoas e ambiente físico, um software é um port scanners dos mais utilizados para realizar a auditoria de firewall e do sistema de detecção de intrusão, além de ser capaz de determinar se o sistema tem falhas de implementação na pilha TCP/IP, que podem ser exploradas em ataques do tipo DoS.

Além de mapear as portas abertas dos sistemas, ele pode identificar, pelo método de stack fingerprinting, o sistema operacional utilizado pelo alvo. Existem também opções para informar sobre o número de sequência de pacotes TCP, o usuário que está executando cada serviço relativo a uma determinada porta, o nome DNS e se o endereço pode tornar-se “vítima” do smurf.

Esse software é conhecido como:

Um computador está dotado de uma UCP, de recursos de memória, de disco rígido e de impressão. Este computador pode executar vários programas em paralelo, de forma concorrente, adotando um sistema operacional que opera em regime de:

A arquitetura TCP/IP disponibiliza na Internet um programa de emulação remota, que possibilita a um usuário, a partir de um computador I em MANAUS, estabelecer uma comunicação com outro computador II em SANTARÉM. O usuário em MANAUS executa transações como se estivesse em SANTARÉM.

Esse programa de emulação remota é conhecido por: