Questões de Concurso

Sobre procedimento de segurança e back up em noções de informática

Foram encontradas 875 questões

A segurança da informação é muito importante dentro de uma organização, os usuários devem estar cientes da necessidade de ter cuidado ao lidar com dados em ambientes virtuais, a presença de vírus e outras ameaças pode causar grandes problemas a um órgão, principalmente se essas informações forem importantes para o seu funcionamento.

Analise as assertivas abaixo sobre os meios de segurança da informação e ameaças da internet assinale a alternativa CORRETA:

I- Os Spyware são programas que registra todas as teclas digitadas pelo usuário e permite que um invasor tenha acesso a um computador comprometido.

II- Os Phishing são o envio de mensagens eletrônicas indesejadas ou não solicitadas, muito utilizado para a propagação de outras ameaças.

III- O backup incremental copia somente os arquivos novos e alterados, gerando um arquivo que irá acumular todas as atualizações desde o último backup.

IV- Os testes de restauração (restore) devem ser periódicos com o objetivo de garantir a qualidade dos backups.

Sobre o uso e as configurações dessa ferramenta, é correto afirmar que

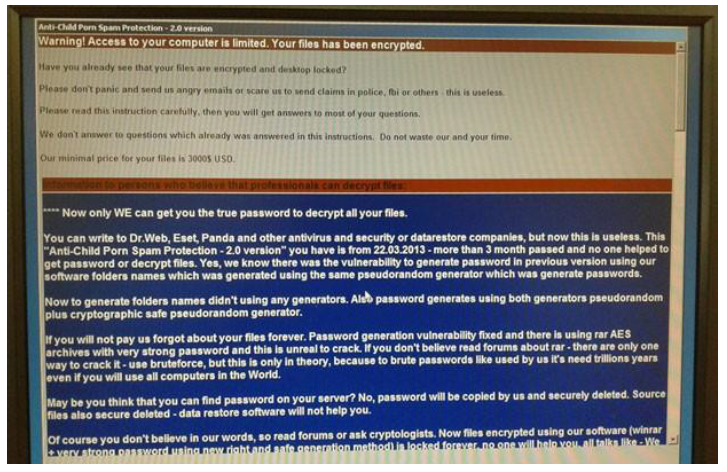

Praga 'sequestra' computador e pede US$ 3 mil de resgate no Brasil

Arquivos são criptografados com senha de 256 caracteres.

Fraude afeta servidores com Windows e tem origem no leste europeu.

Técnicos de informática estão relatando na web que um golpe comum em outras partes do mundo tem feito diversas vítimas no Brasil: o "sequestro" de computadores e arquivos. Esse tipo de ataque bloqueia o sistema ou codifica os arquivos e documentos armazenados, de modo a impedir o acesso, e exige que a vítima entre em contato com o criador do vírus e faça um pagamento para que uma senha seja liberada. Os relatos apontam que o pagamento exigido tem sido de US$ 3 mil a US$ 9 mil (R$ 6,6 mil a R$ 20 mil). Um fórum on-line da Microsoft contém diversas publicações feitas por técnicos que tiveram contato com sistemas afetados. Os computadores infectados são aparentemente servidores em sua maioria. Há suspeita de que a praga estaria entrando no sistema por meio do protocolo de Área de Trabalho Remota (RDP, na sigla em inglês). Uma brecha corrigida pela Microsoft em 2012 e que permite o acesso via RDP sem uso da senha também poderia estar sendo usada para o ataque, juntamente com outra vulnerabilidade semelhante deste ano. Os identificadores técnicos das falhas na Microsoft são MS12-020 e MS13-029. O computador infectado exibe uma tela de "instruções" para a vítima, que afirma em texto claro que ela está sendo vítima de um golpe e que não há meio de recuperar os arquivos sem realizar o pagamento. De acordo com a ameaça, a senha usada para codificar os arquivos teria 256 símbolos, de tal maneira que tentar todas as alternativas poderia levar milhares de anos. Os arquivos codificados estão no formato WinRAR. Depois que os arquivos são convertidos para esse formato, os originais são removidos do sistema. No nome do arquivo codificado está o endereço de e-mail dos criminosos, que terá de ser contatado para fazer o pagamento e obter a senha. Felippe Barros, especialista em segurança da Logical IT, recebeu um chamado de um cliente que foi vítima do ataque. O computador infectado era um notebook, cujo responsável já havia reiniciado e tentado consertar com soluções antivírus. De acordo com Barros, essa não é a atitude correta. "Se não tivesse reiniciado, a chave de criptografia ainda poderia ser achada na memória", explicou. O dinheiro, três mil dólares, foi solicitado para ser pago pelo serviço PerfectMoney.

Disponível em: <http://g1.globo.com/tecnologia/noticia/2013/07/praga-sequestra-computador-e-pede-us-3-mil-de-resgate-no-brasil.html>. Acesso em: 02 mar. 2017.

Por causa do grande aumento de ameaças online, e buscando esclarecer o público brasileiro que acessa a Internet, o Centro de Estudos, Resposta e Tratamento de Incidentes de Segurança no Brasil (cert.br) criou a “Cartilha de Segurança para Internet”. Nela, encontramos diversas definições de formas de vulnerabilidades, golpes, códigos maliciosos e formas de proteção e prevenção contra eles. A definição do caso apresentado na notícia está corretamente descrita em:

Com relação aos tipos e formas de backup, leia as afirmativas a seguir.

I. O backup incremental é a cópia de todos os dados que foram modificados desde o último backup de qualquer tipo.

II. No backup diferencial, com exceção da primeira execução, quando é semelhante ao incremental, serão copiados todos os dados alterados desde o backup completo anterior.

III. A operação de um hot backup tem como característica permitir que o sistema possa permanecer em execução enquanto é realizada.

Está correto o que se afirma em:

Com relação a vírus, worms, pragas virtuais, aplicativos para segurança e procedimentos de backup, julgue o item seguinte.

Existem diversos softwares que permitem agendar tanto os backups de arquivos pessoais quanto os de arquivos de sistemas.

É recomendado que, ao se afastar do computador de trabalho, o usuário bloqueie a tela principal do computador para que se evite que outras pessoas acessem seu dispositivo sem consentimento. Dentre os métodos de proteção lógica de computadores, pode-se afirmar que:

I – programas de antivírus são instalados em sistemas operacionais a fim de identificar e eliminar outros programas que possam causar malefícios ao sistema e aos dados de usuários.

II – uma das formas de um computador ser atacado é através de portas de rede abertas, porque isto permite que invasores acessem e manipulem funcionalidades dos sistemas, produzindo danos. Um artifício importante para a proteção contra esse ataque é traduzido do inglês e conhecido como “parede de fogo”.

III – qualquer computador ligado a uma rede está vulnerável a acessos não autorizados. A utilização de um programa de antispyware, contudo, restringe a permissão de acessos somente autorizados.

Assinale a alternativa que contém somente

afirmativas corretas.

Backup é uma cópia de segurança. O termo em inglês é muito utilizado por empresas e pessoas que guardam documentos, imagens, vídeos e outros arquivos no computador ou na nuvem, hospedados em redes online como Dropbox e Google Drive.

Podemos dividir o termo BACKUP em alguns tópicos.

Assinale a alternativa CORRETA que apresenta os tipos de backup:

I. Backup Completo (Full).

II. Backup Diferencial.

III. Backup Incremental.

IV. Backup Intermediário.

V. Backup Suplementar.

Estão CORRETAS:

A Segurança da Informação consiste na prevenção de acesso não autorizado, de uso indevido, na modificação ou gravação de informação. Diante disso, marque a alternativa CORRETA em relação às afirmativas abaixo:

I. Com a criptografia é possível transformar a forma original de uma informação para outra ilegível, de maneira que possa ser conhecida apenas por seu destinatário o qual possui a "chave secreta".

II. Um Roteador é um dispositivo ou software de uma rede de computadores que tem por objetivo aplicar uma política de segurança a um determinado ponto da rede.

III. Assinatura ou firma digital é um método de autenticação de informação digital tipicamente tratada como substituta à assinatura física, utilizada quando não existe a necessidade de ter uma versão em papel.

Dadas as afirmativas sobre o procedimento de backup,

I. O local mais indicado como destino de uma cópia de backup seria em outra partição do mesmo HD de origem, uma vez que tornaria o processo de cópia mais rápido e confiável.

II. Uma das vantagens de se utilizar unidades de armazenamento flash USB como destino de backup é o fato dessas unidades serem relativamente baratas e poderem armazenar uma grande quantidade de dados.

III. O gerenciador de backup e restauração do Windows permite utilizar unidade flash USB como destino de backup, desde que a unidade tenha mais de 1 GB de capacidade de armazenamento disponível.

verifica-se que está(ão) correta(s)