Questões de Concurso

Sobre navegadores (browser) em noções de informática

Foram encontradas 4.400 questões

I. Uma conexão segura é uma troca de informações criptografadas entre o site visitado e o navegador de internet. A criptografia é fornecida pelo próprio site através de um documento denominado certificado. Ao serem enviadas informações para o site, elas são criptografadas no computador e descriptografadas no site. Em circunstâncias normais, não é possível ler ou adulterar as informações enquanto estas são enviadas, mas é possível que alguém encontre uma maneira de violar a criptografia.

II. A conexão segura (criptografada) não é uma garantia de que é seguro visitar um determinado site. Uma conexão segura garante apenas a identidade do site, com base nas informações fornecidas pela organização de certificação. O usuário deve fornecer informações pessoais apenas para sites que ele conheça e confie. III. Para se certificar se uma conexão é ou não segura, no Internet Explorer 7, o usuário deve buscar o ícone do cadeado na barra de Status da Segurança.

Podemos afirmar corretamente que:

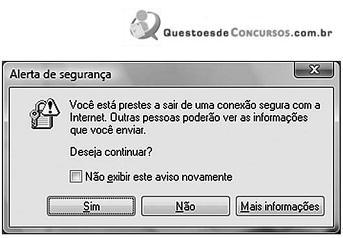

Ao navegar na Internet utilizando o Microsoft Internet Explorer, João recebeu a mensagem acima. Esta mensagem significa que

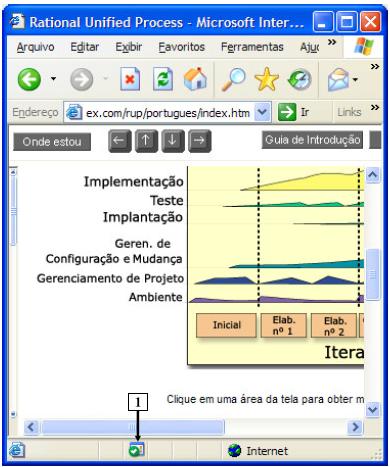

Figura 9 - Internet Explorer 6

Na janela principal do Internet Explorer 6, mostrada na Figura 9, o ícone apontado pela seta nº 1 indica que:

Esse software disponibiliza um atalho de teclado que tem como significado recarregar a página corrente e, como alternativa, um ícone, com a mesma finalidade, para atualizar a página atual.

Esse atalho de teclado e o ícone são, respectivamente:

Para verificar se a conexão a um site é segura, ele dispõe de uma sinalização no browser, com a existência de:

Linux e ao BROffice.

II. Utilizar, preferencialmente, um navegador livre (Software Livre) para acesso a páginas da Internet.

III. Transferir toda página pessoal que seja do interesse do Tribunal (arquivos html, imagens e outros correlatos) para o servidor Intranet que abrigará o site desenvolvido, para que este fique disponível ao uso interno e comum.

IV. Evitar a abertura de mensagens eletrônicas não solicitadas, provenientes de instituições bancárias ou empresas, que possam induzir o acesso a páginas fraudulentas na Internet, com vistas a roubar senhas e outras informações pessoais valiosas registradas no computador.

V. Ao enviar informações sigilosas via mensagem eletrônica deve-se utilizar de um sistema que faça a codificação (chave, cifra), de modo que somente as máquinas que conhecem o código consigam decifrá- lo

VI. Utilizar a impressora multifuncional para converter em arquivo formato jpeg os documentos em papel.

VII. Proceder, diariamente, à cópia de segurança dos dados em fitas digitais regraváveis (algumas comportam até 72 Gb de capacidade) em mídias alternadas para manter a segurança e economizar material.

VIII. Ao instalar quaisquer dispositivos que necessitem de comunicação entre o sistema operacional e o hardware (espécie de tradutor/intérprete), providenciar as ações necessárias.

IX. Alterar a pasta onde o editor de textos MS-Word grava seus modelos (extensões .DOT), sendo que a partir dessa alteração os modelos serão gravados nessa e obtidos dessa nova pasta.

X. Gravar em todo cabeçalho e rodapé das planilhas eletrônicas MS-Excel do Tribunal os padrões de logo e página estabelecidos pela Organização.

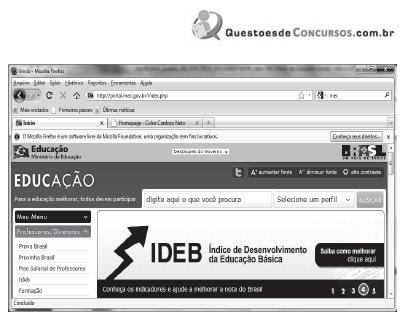

Para atender à recomendação disposta em II é correto o uso do

Considerando a figura acima, que ilustra uma janela do Internet Explorer 6 (IE6), assinale a opção correta.

A figura acima ilustra uma janela do Internet Explorer (IE) com uma página web sendo acessada. Considerando essa figura, julgue

os próximos itens, acerca da Internet, sistema operacional e aplicativos no ambiente Windows.

.

.