Questões de Concurso

Sobre malware (vírus, worms e pragas virtuais) em noções de informática

Foram encontradas 1.622 questões

e ferramentas.

1. É um programa capaz de capturar e armazenar as teclas digitadas pelo usuário no teclado de um computador.

2. São programas de computador concebidos para prevenir, detectar e eliminar vírus de computador.

3. O uso ilícito tem o objetivo de coletar informações de usuários, como nomes de usuário e senhas de contas de e-mail, sites de relacionamento, mensageiros instantâneos e qualquer outro serviço que precise de senha para se conectar, inclusive dados de acesso às contas bancárias.

4. É um tipo de periférico utilizado pelo usuário para a entrada manual no sistema de dados e comandos.

Assinale a alternativa que indica todas as alternativas corretas.

Pharming é um ataque que possui como estratégia corromper o DNS e direcionar o endereço de um sítio para um servidor diferente do original.

Uma das vantagens de segurança do uso do Outlook Express é sua imunidade a vírus que afetam o sistema operacional Windows.

informação, julgue os itens que se seguem.

informação, julgue os itens que se seguem.

I. Não é prática recomendável abrir arquivos enviados por pessoas desconhecidas.

II. Arquivos do tipo executável não têm potencial para instalação de vírus no computador.

III. Uma boa medida de segurança é passar, rotineiramente, um programa antivírus.

Sobre as afirmações, está correto o contido apenas em

informação.

I. Um vírus é um fragmento de um programa que é unido a um programa legítimo com a intenção de infectar outros programas.

II. Os vírus são programas e sofrem geração espontânea.

III. Os vírus de macro alteram o mecanismo de criptografia a cada cópia replicada.

Está(ão) correta(s):

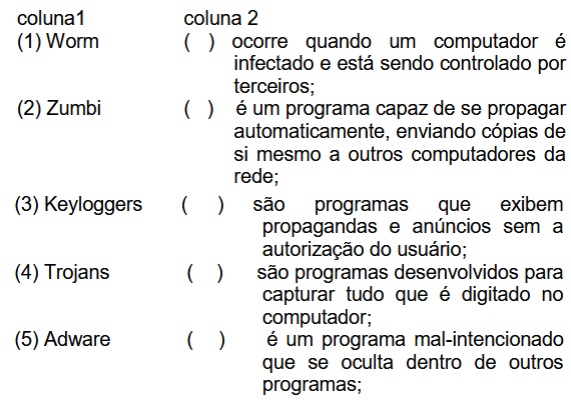

Associe os itens da coluna 1 com os conceitos apresentados na coluna 2:

São CORRETAS as associações abaixo para a coluna 2.

item abaixo.

subsequentes.

Essa função é executada por um