Questões de Concurso

Sobre malware (vírus, worms e pragas virtuais) em noções de informática

Foram encontradas 1.622 questões

Acerca de proteção e segurança da informação, julgue o seguinte item.

No acesso a uma página web que contenha o código de um

vírus de script, pode ocorrer a execução automática desse

vírus, conforme as configurações do navegador.

Julgue os itens a seguir, acerca de segurança da informação.

I São exemplos de ameaças as contas sem senhas ou configurações erradas em serviços DNS, FTP e SMTP.

II Não repúdio indica que o remetente de uma mensagem não deve ser capaz de negar que enviou a mensagem.

III Vulnerabilidade é a fragilidade de um ativo ou de um grupo de ativos que pode ser explorada.

IV Pessoas não são consideradas ativos de segurança da informação.

Estão certos apenas os itens

O ____________ é um programa capaz de se propagar automaticamente pelas redes, enviando cópias de si mesmo de computador para computador. É notadamente responsável por consumir muitos recursos, devido à grande quantidade de cópias de si mesmo que costuma propagar e, como consequência, pode afetar o desempenho da rede e a utilização do computador.

Assinale a alternativa que CORRETAMENTE preenche a lacuna do texto acima.

A imagem acima refere-se a uma manchete publicada em um

site de notícias da internet sobre um ataque de hackers ocorrido

na Alemanha. Os hackers se aproveitam das vulnerabilidades

de segurança da informação, utilizando vários tipos de malwares

para auxiliá-los nos ataques. Entre os vários tipos de malwares,

aquele que é capaz de se propagar automaticamente pelas

redes, enviando cópias de si mesmo entre computadores, é

conhecido como

No contexto da segurança da informação, analise os itens a seguir:

I. Malware que tem como finalidade armazenar tudo o que é digitado pelo usuário, objetivando capturar informações sigilosas como senhas de acesso ou números de cartões de crédito.

II. Malware normalmente recebido como um “presente”, que, além de executar as funções para as quais foi projetado, também executa funções danosas sem conhecimento do usuário.

III. É um tipo de fraude em que uma pessoa tenta persuadir a vítima para que forneça informações sigilosas, como senhas de banco etc.

As definições acima se referem, respectivamente, a

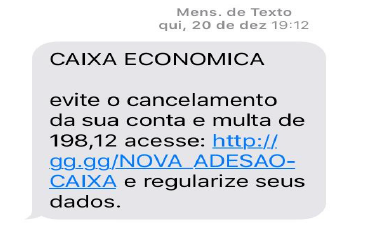

Acreditando que se tratava de uma mensagem enviada de fato pelo banco em que possui conta corrente, imediatamente clicou no link e começou a preencher os dados que estavam sendo solicitados, como: agência, conta, senha e demais dados confidenciais. No dia seguinte, ao conferir o saldo de sua conta corrente, Larissa percebeu que o saldo estava negativo. No contexto de Segurança da Informação, assinale a alternativa que represente o tipo de ameaça de que Larissa foi vítima.

Leia as afirmativas a seguir:

I. A fim de manter a segurança das próprias informações, o usuário, ao se desfazer do seu dispositivo móvel, deve sempre evitar apagar as informações nele contidas, como senhas e dados pessoais.

II. Cavalo de Troia é o registro eletrônico composto por um conjunto de dados que distingue uma entidade e associa a ela uma chave pública.

Marque a alternativa CORRETA:

Leia as afirmativas a seguir:

I. Evitar o uso de opções como “Lembre-se de mim”, “Continuar conectado” e "Lembrar minha senha" são formas de elevar a segurança na internet ao utilizar o computador de terceiros.

II. Redjack (também conhecido como Cavalo de Tróia ou Spam) é um tipo de código malicioso capaz de se propagar automaticamente pelas redes, enviando copias de si mesmo, de computador para computador.

Marque a alternativa CORRETA:

Leia as afirmativas a seguir:

I. Utilizar um antimalware online ou mesmo um antivírus é uma prática recomendável ao utilizar computadores de terceiros. Assim, é possível verificar se a máquina está infectada.

II. Fazer regularmente o backup dos dados é uma forma de manter a segurança das informações em um computador.

Marque a alternativa CORRETA:

Leia as afirmativas a seguir:

I. Whitelist ou WLAN é um programa ou parte de um programa de computador, normalmente malicioso, que se propaga inserindo copias de si mesmo, tornando-se parte de outros programas e arquivos.

II. A assinatura digital é um tipo de ferramenta desenvolvida para detectar, anular e eliminar de um computador vírus e outros tipos de códigos maliciosos.

Marque a alternativa CORRETA:

Cavalo de Troia é um tipo de malware que:

Assinale abaixo a definição de pequenos utilitários de código que podem ser utilizados para explorar vulnerabilidades conhecidas programas específicos.

Conforme o cert.br, códigos maliciosos (malwares) são programas especificamente desenvolvidos para executar ações danosas e atividades maliciosas em um computador. Entre os malwares conhecidos, um deles é um programa capaz de se propagar automaticamente pelas redes, enviando cópias de si mesmo de computador para computador.

O nome correto desse malware é

I. Uma importante regra de segurança na Internet é sempre clicar em links ou anexos enviados para o e-mail por endereços virtuais desconhecidos. Essas mensagens podem ser vetores de ameaças virtuais, como vírus ou um cavalo de troia, os quais são impedidos ao clicar nos mesmos.

II. O usuário do Microsoft Excel 2016 pode utilizar a ferramenta de formatação condicional para identificar tendências e padrões nos dados de uma planilha. A formatação condicional permite utilizar barras, cores e ícones para realçar visualmente os valores importantes de uma série de dados.

Marque a alternativa CORRETA

I. O furto de identidade é o ato pelo qual uma pessoa tenta se passar por outra, atribuindo-se uma falsa identidade, com o objetivo de obter vantagens indevidas. II. Pharming é um tipo de fraude no qual um golpista procura induzir uma pessoa a fornecer informações confidenciais ou a realizar um pagamento adiantado, com a promessa de futuramente receber algum tipo de benefício. III. Phishing é o tipo de fraude por meio do qual um golpista tenta obter dados pessoais e financeiros de um usuário, pela utilização combinada de meios técnicos e engenharia social.

Estão corretas as afirmativas

I. Screenlogger é um tipo de spyware usado por atacantes para capturar as teclas digitadas pelos usuários em teclados virtuais. II. Worm é um programa ou parte de um programa de computador, que se propaga inserindo cópias de si mesmo e se tornando parte de outros programas e arquivos. III. Um firewall é um dispositivo de segurança da rede que monitora o tráfego de rede de entrada e saída e decide permitir ou bloquear tráfegos específicos de acordo com um conjunto definido de regras de segurança.