Questões de Concurso

Sobre malware (vírus, worms e pragas virtuais) em noções de informática

Foram encontradas 1.622 questões

A autenticação de dois fatores é ineficaz para a prevenção contra ataques de phishing.

Nos itens que avaliem conhecimentos de informática, a

menos que seja explicitamente informado o contrário,

considere que: todos os programas mencionados estejam em

configuração-padrão, em português; o mouse esteja

configurado para pessoas destras; expressões como clicar,

clique simples e clique duplo refiram-se a cliques com o

botão esquerdo do mouse; e teclar corresponda à operação

de pressionar uma tecla e, rapidamente, liberá-la,

acionando-a apenas uma vez. Considere também que não

haja restrições de proteção, de funcionamento e de uso em

relação aos programas, arquivos, diretórios, recursos e

equipamentos mencionados.

No que diz respeito ao programa de navegação Mozilla Firefox, em sua versão mais atual, aos procedimentos de segurança da informação e às noções de vírus, worms e pragas virtuais, julgue o item.

Os vírus de computador não representam uma ameaça à segurança da informação, uma vez que a finalidade deles é apenas o comprometimento do desempenho do computador.

I.A função mais básica de um antivírus é monitorar arquivos e outros programas de um dispositivo para detectar vírus. Quando novos aplicativos são instalados, o software faz uma verificação para saber se existe alguma ação suspeita. Se algo foi identificado, a instalação é bloqueada ou a nova aplicação é encaminhada para a quarentena.

II.A quarentena é uma pasta criptografada criada pelo antivírus, localizada e gerenciada pelo Kernel do sistema operacional para que o possível vírus não se espalhe pelo sistema operacional do dispositivo. Arquivos e programas são encaminhados para a quarentena quando o antivírus ainda não identificou exatamente o tipo de vírus ou problema apresentado.

III.A maioria dos antivírus oferece atualizações automáticas do próprio sistema de proteção. A ideia é que o programa consiga oferecer melhores recursos de proteção, além de defender os dispositivos de novos tipos de vírus.

Assinale a alternativa CORRETA.

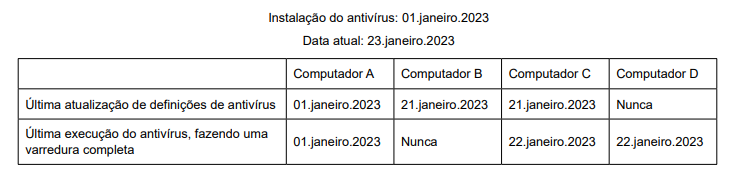

Considerando que a data atual é 23.janeiro.2023, assinale a alternativa que apresenta o computador que está mais protegido.

O ransomware, programa similar ao worm, apresenta mecanismos de comunicação com o invasor, os quais permitem que aquele seja remotamente controlado. A principal característica desse programa é a capacidade de se propagar automaticamente pelas redes, com o envio de cópias de si mesmo de um equipamento para outro.

A instalação dos rootkits no computador permite que invasores assumam o total controle da máquina para a subtração de dados.

A configuração de seu antivírus para a verificação de todos os formatos de arquivos é um procedimento de segurança da informação que o usuário pode adotar.

Um vírus de computador é normalmente executado quando uma pessoa, ao utilizar sua estação de trabalho,

I. Senhas com diversos caracteres dificultam a descoberta pela técnica de força bruta. II. Ataques do tipo phishing usam e-mails com mensagens falsas objetivando acessar o e-mail do destinatário. III. A abordagem de duplo fator de autenticação previne o acesso a contas caso a senha do usuário tenha sido comprometida.

De acordo com os conceitos básicos de segurança ao navegar na internet, assinalar a alternativa que preenche a lacuna abaixo CORRETAMENTE:

O __________ é um tipo de malware mais perigoso que um vírus comum, pois sua propagação é rápida e ocorre sem controle da vítima. Assim que ele contamina um computador, o programa malicioso cria cópias de si mesmo em diferentes locais do sistema e se espalha para outras máquinas, seja por meio de internet, mensagens, conexões locais, dispositivos USB ou arquivos.

I. Verificar a autenticidade de links, arquivos e e-mails. II. Priorizar redes Wi-Fi públicas sempre que possível. III. Manter os softwares de segurança constantemente atualizados.

Está(ão) CORRETO(S):

I - Projetado especificamente para apresentar propagandas, ele pode ser usado para fins legítimos, quando incorporado a programas e serviços, como forma de patrocínio ou retorno financeiro, e para fins maliciosos, quando as propagandas apresentadas são redirecionadas sem conhecimento do usuário.

II - Capaz de capturar e armazenar as teclas digitadas pelo usuário no teclado do computador, a sua ativação, em muitos casos, está condicionada a uma ação prévia do usuário, como o acesso a um site específico de comércio eletrônico ou de Internet Banking, por exemplo.

III - Tipo de código malicioso que torna inacessíveis os dados armazenados em um equipamento, geralmente utilizando criptografia, ele exige pagamento de resgate para restabelecer o acesso ao usuário, em geral por meio de bitcoins.

As afirmativas apresentam características, de cima para baixo, correspondentes a

( ) Pode executar a função do programa original e simultaneamente executar uma atividade maliciosa separada. ( ) Pode executar uma função maliciosa que substitui completamente a função do programa original. ( ) Quando executado,tenta se replicar em outro código executável, quando consegue, dizemos que o código está infectado. ( ) Pode ser executado de maneira independente e propagar uma versão funcional completa de si mesmo para outros hospedeiros da rede.

A sequência está correta em