Questões de Concurso

Comentadas sobre conceitos básicos de correio eletrônico em noções de informática

Foram encontradas 978 questões

Com relação ao protocolo POP3, avalie se as afirmativas a seguir são falsas (F) ou verdadeiras (V):

As afirmativas são, respectivamente:

To: [email protected] From: [email protected] Date: 15/10/2015 Cc: [email protected], [email protected] Bcc: [email protected], [email protected]

Com relação a essa mensagem, tem-se que

Campo “Para”, os seguintes endereços eletrônicos: jose@ gmail.com; solange@@yahoo.com.br Campo “Cc”, os seguintes endereços eletrônicos: sergiosolano.globo.com; [email protected] Campo “Cco”, sem nenhum endereço eletrônico. Campo “Assunto” ficou sem preenchimento.

Assinale a alternativa que contém afirmativa verdadeira.

Com relação à inserção de imagens em provedores de email, analise as assertivas abaixo.

I. Quando uma figura é anexada em um e-mail, de qualquer provedor, a imagem é convertida para um formato automaticamente menor para facilitar a transmissão dos dados para a Internet.

II. Todos os provedores limitam o número de cinco fotos enviadas em um e-mail.

III. Um arquivo Bitmap do Windows pode ser anexado em qualquer provedor de e-mail.

É correto o que se afirma em

Com relação ao envio de e-mail e sobre a função Cco, analise as assertivas abaixo.

I. “Cc” é a sigla para o termo "com cópia", enquanto “Cco” é a abreviatura de "com cópia oculta".

II. Caso um e-mail redigido no Hotmail possua Cco, o destinatário que, por exemplo, pertença ao Gmail, não conseguirá ler a mensagem.

III. Todos os provedores de e-mail possuem a opção Cco.

É correto o que se afirma em

Considere o texto abaixo:

Escândalo dos programas de vigilância da NSA em 2013

Em 5 de junho de 2013, o jornalista americano Glenn Greenwald, através do The Guardian e juntamente com vários outros jornais incluindo o The New York Times, The Washington Post, Der Spiegel, iniciou a publicação das revelações da vigilância global americana que inclui inúmeros programas de vigilância eletrônica ao redor do mundo, executados pela Agência de Segurança Nacional (NSA). Um dos primeiros programas revelados foi o chamado PRISM. Os programas de vigilância que vieram às claras através dos documentos fornecidos por Edward Joseph Snowden, técnico em redes de computação que nos últimos quatro anos trabalhou em programas da NSA entre cerca de 54 mil funcionários de empresas privadas subcontratadas - como a Booz Allen Hamilton e a Dell Corporation. Os documentos revelados por Snowden mostram a existência de os inúmeros programas visando à captação de dados, e-mails, ligações telefônicas e qualquer tipo de comunicação entre cidadãos a nível mundial.

Através da publicação desses documentos foi trazida ao conhecimento publico a vasta dimensão do sistema de Vigilância global americano. A coleta de dados, descrita por Snowden, começou em 1992, durante a administração do presidente George H. W. Bush; embora, a CIA já fizesse espionagem industrial desde os anos 80, a NSA massificou a espionagem industrial e financeira com o avanço da tecnologia.

Em 2015, novos documentos divulgados citam que a NSA planejava usar lojas de aplicativos (como a Play Store, do sistema Android) para injetar malwares, rastreando os dados trocados entre os servidores e os usuários.

Disponível em: https://pt.wikipedia.org/wiki/Ag%C3%AAncia_de_Seguran%C3%A7a_Nacional

Em se tratando de computadores, assinale a alternativa que possui apenas elementos envolvidos

no processo de comunicação.

Em relação ao envio e recebimento de e-mail, analise as seguintes afirmações.

I. Para se enviar um e-mail é necessário estar online (conectado à Internet) mas o destinatário do e-mail não precisa estar online quando o remetente estiver enviando a mensagem.

II. Para receber a mensagem o destinatário deve estar online.

III. Para abrir, visualizar ou armazenar um documento recebido por e-mail é necessário estar online.

IV. O documento recebido é armazenado no computador e para acessá-lo novamente é necessário estar online.

Estão corretas as afirmativas:

E-mail (eletronic mail – correio eletrônico) é um sistema que permite a troca de mensagens entre usuários da Internet. Para usar o e-mail é necessário possuir um endereço com o seguinte formato: ______________.

Escolha a alternativa que complete a lacuna fidedignamente.

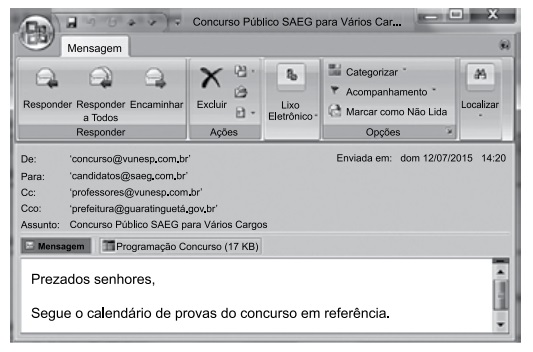

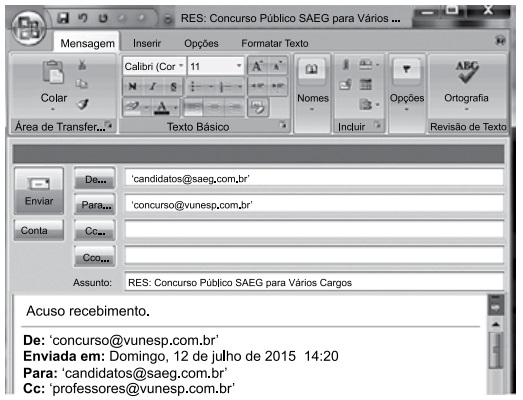

A figura II exibe o resultado de uma intervenção do usuário que preservou o cabeçalho e assunto originais do e-mail: Figura II

A ação que o usuário tomou para que o e-mail esteja como demonstrado na figura II foi clicar em

A respeito do conceito e uso de e-mail, analise as afirmativas.

I - É extremamente seguro acessar Webmails em computadores de terceiros, especialmente quando nos navegadores não estão ativas as conexões anônimas e as conexões https.

II - Através de um endereço eletrônico, formado por duas sequências de caracteres separadas pelo símbolo @, por exemplo, [email protected], consegue-se enviar uma mensagem para pessoas que estejam em qualquer local do planeta.

III - O recurso de cópia oculta de e-mail permite enviar cópia de uma mensagem para um ou mais destinatários, de tal maneira que os destinatários colocados no campo Para não saberão que também foram enviadas cópias da mensagem aos destinatários inseridos no campo Cco.

IV - Uma das principais características dos spams é apresentar no campo Assunto textos alarmantes ou vagos, como "Sua senha está inválida", "A informação que você pediu" e "Parabéns", na tentativa de confundir os filtros antispam e de atrair a atenção dos usuários.

Está correto o que se afirma em