Questões de Concurso

Sobre ataques em noções de informática

Foram encontradas 425 questões

I- A engenharia social só pode ser realizada por hackers altamente qualificados e técnicos, excluindo assim qualquer possibilidade hackers de ser empregada por indivíduos comuns.

II- A engenharia social é uma técnica utilizada para manipular pessoas a fim de obter informações confidenciais ou acesso não autorizado a sistemas.

III- A engenharia social é um método exclusivo de ataque cibernético que não envolve interação humana.

IV- Os ataques de engenharia social podem ocorrer por meio de diversos canais, como e-mails, telefonemas, mensagens de texto e redes sociais.

É CORRETO o que se afirma apenas em:

Acerca do programa de navegação Mozilla Firefox, em sua versão mais atual, dos conceitos de organização e de gerenciamento de programas e das noções de vírus, worms e pragas virtuais, julgue o item a seguir.

Na técnica conhecida como pretexting, o atacante passa‑se por alguém que a vítima conhece ou em quem ela confia e utiliza‑se desse pretexto para obter informações, como dados bancários.

I. Antivírus são programas que detectam e removem vírus, mas não conseguem prevenir todas as ameaças, como malwares e ataques de phishing.

II. Um firewall atua como uma barreira de proteção entre a rede interna de um computador e a Internet, filtrando o tráfego de dados e bloqueando acessos não autorizados.

III. A principal função de um vírus é causar danos ao sistema operacional do computador, e todos os tipos de vírus são automaticamente eliminados por softwares antivírus.

IV. O conceito de segurança da informação envolve a proteção dos dados e sistemas contra ameaças, assegurando a confidencialidade, integridade e disponibilidade das informações.

Assinale a alternativa correta:

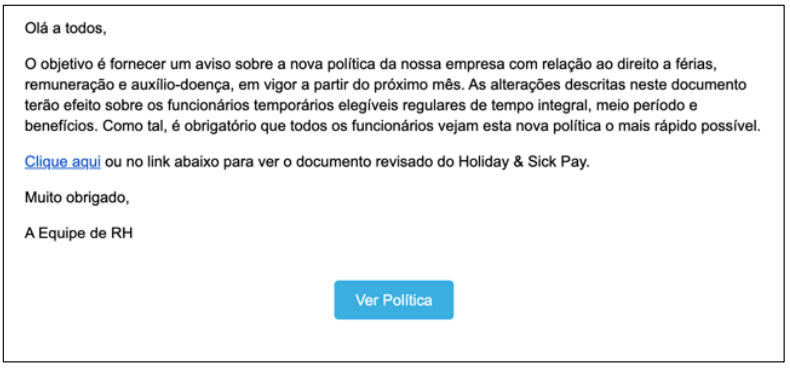

Considere as asserções a seguir sobre os conceitos associados ao ataque representado na figura acima.

I. Um dos objetivos do ataque representado na figura é induzir o usuário a executar um software malicioso, por exemplo, um vírus, um cavalo de Tróia ou um spyware, contaminando o computador da vítima.

II. Um dos pilares para que um número maior de usuários seja afetado pelo ataque representado na figura é denominado “Engenharia Social”, técnica que visa manipulação e explora erros humanos.

III. Duas ferramentas para proteção ao ataque representado na figura são os softwares antivírus e os softwares anti-malware. Os softwares antivírus apresentam abordagem mais holística, abrangendo uma ampla gama de ameaças.

IV. E-mails de remetentes de sua empresa são seguros e podem ser abertos, pois estão na mesma rede social.

Assinale a alternativa que apresenta apenas asserções corretas.

Qual alternativa a seguir melhor descreve o ataque de "phishing"?

I. O ataque é realizado por meio de comunicações eletrônicas, como um e-mail ou uma chamada telefônica.

II. O invasor disfarça-se como uma pessoa ou organização de confiança.

III. O objetivo é obter informações pessoais confidenciais, como credenciais de login ou números de cartão de crédito.

IV. Os phishers (pessoas por trás do ataque) não querem prejudicar, geralmente só querem propagar lixo eletrônico.

Estão CORRETAS as afirmativas

Disponível em: https://www.kaspersky.com.br/resource-center/preemptive-safety/evil-twin-attacks. Acesso em: 19 jun. 2024. Adaptado.

Considerando o contexto descrito e a importância de possuir conhecimento sobre segurança de dados, analise as assertivas I e II a seguir:

I. Um ataque evil twin ocorre quando um invasor configura um ponto de acesso Wi-Fi falso na esperança de que os usuários se conectem a ele em vez de ao legítimo. Quando os usuários se conectam a esse ponto de acesso, credenciais de login e outras informações privadas, incluindo dados financeiros (se o usuário realizar transações financeiras quando estiver conectado ao Wi-Fi evil twin), podem ser roubadas.

PORQUE

II. Ataques evil twin, que podem ser criados com um smartphone ou outro dispositivo compatível com a Internet e algum software prontamente disponível, quando bem-sucedidos, fazem com que todos os dados compartilhados com a rede pelos usuários passem por um servidor controlado pelo invasor, o qual passa a ter acesso ao dispositivo atacado, podendo, inclusive, o infectar com malware.

A respeito dessas assertivas, assinale a alternativa CORRETA.

Ignorar e‑mails suspeitos, ou seja, não os abrir representa uma prática que ajuda o usuário a proteger‑se contra ataques de phishing e fraudes online.

Acerca de procedimentos de backup, noções do sistema operacional Windows 10 e noções de vírus, worms e pragas virtuais, julgue o próximo item.

No tipo de ataque denominado sniffing, o invasor usa um computador infectado para retirar de operação um serviço ou uma rede.

A engenharia social é a técnica mais utilizada pelos invasores para terem acesso indevido aos dados da empresa.