Questões de Concurso Público SEFAZ-RJ 2008 para Fiscal de Rendas - Prova 1

Foram encontradas 7 questões

Q24595

Noções de Informática

Atualmente existem placas-mãe de microcomputadores que oferecem níveis RAID ("Redundant Arrays of Independent Disks"), para tornar o sistema de disco mais rápido e mais seguro. No que diz respeito à tolerância a falhas, um dos níveis, conhecido por espelhamento, se caracteriza pelos seguintes fatos:

I. O conteúdo de um disco rígido é inteiramente copiado para outro. Se ocorrer qualquer pane no disco rígido principal, o segundo entra em ação. Assim, o espelhamento constitui um backup automático feito por hardware, executado automaticamente pela placa-mãe, aumentando a segurança, não sendo necessário nenhum tipo de configuração no sistema operacional para que seja realizado.

II. O processo não precisa ser feito no momento da formatação do disco rígido e instalação do sistema operacional. No momento da configuração, que é feito por um setup próprio, o conteúdo do disco rígido principal será copiado para o disco rígido de backup.

Em conseqüência, consegue-se a redundância dos dados nos discos, pois os dois conterão as mesmas informações. Caso um dos discos pare, o outro, por armazenar o mesmo conteúdo, manterá todo o sistema operacional.

Esse nível de tolerância a falhas é denominado:

I. O conteúdo de um disco rígido é inteiramente copiado para outro. Se ocorrer qualquer pane no disco rígido principal, o segundo entra em ação. Assim, o espelhamento constitui um backup automático feito por hardware, executado automaticamente pela placa-mãe, aumentando a segurança, não sendo necessário nenhum tipo de configuração no sistema operacional para que seja realizado.

II. O processo não precisa ser feito no momento da formatação do disco rígido e instalação do sistema operacional. No momento da configuração, que é feito por um setup próprio, o conteúdo do disco rígido principal será copiado para o disco rígido de backup.

Em conseqüência, consegue-se a redundância dos dados nos discos, pois os dois conterão as mesmas informações. Caso um dos discos pare, o outro, por armazenar o mesmo conteúdo, manterá todo o sistema operacional.

Esse nível de tolerância a falhas é denominado:

Q24596

Noções de Informática

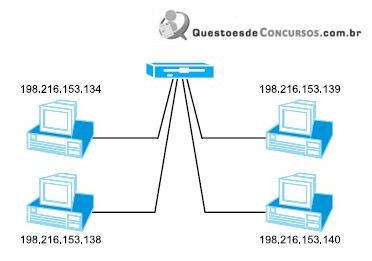

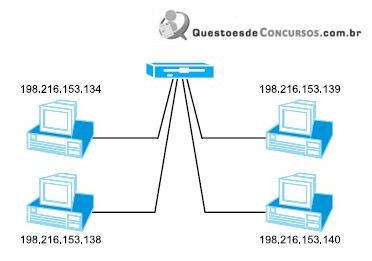

A figura abaixo ilustra uma sub-rede de microcomputadores Windows XP com acesso à Internet, que usa topologia estrela, com destaque para os IPs empregados pelas máquinas. Foi utilizado o esquema de máscara de tamanho fixo e atribuída uma única faixa de endereços à sub-rede. A máscara utilizada é 255.255.255.192.

A faixa total de endereços que a sub-rede está utilizando é:

A faixa total de endereços que a sub-rede está utilizando é:

Q24597

Noções de Informática

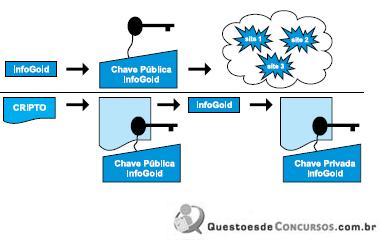

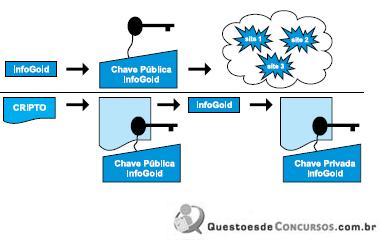

Analise a figura abaixo, que ilustra um esquema de criptografia e cujo funcionamento é descrito a seguir.

I. A empresa InfoGold criou uma chave pública e a enviou a vários sites.

II. Quando um desses sites quiser enviar uma informação criptografada para InfoGold, deverá utilizar a chave pública desta.

III. Quando InfoGold receber a informação, apenas será possível extraí-la com o uso da chave privada, que só InfoGold possui.

IV. Caso InfoGold queira enviar uma informação criptografada ao site 3, por exemplo, deverá conhecer sua chave pública.

O esquema é conhecido como de chave:

I. A empresa InfoGold criou uma chave pública e a enviou a vários sites.

II. Quando um desses sites quiser enviar uma informação criptografada para InfoGold, deverá utilizar a chave pública desta.

III. Quando InfoGold receber a informação, apenas será possível extraí-la com o uso da chave privada, que só InfoGold possui.

IV. Caso InfoGold queira enviar uma informação criptografada ao site 3, por exemplo, deverá conhecer sua chave pública.

O esquema é conhecido como de chave:

Q24598

Noções de Informática

Analise a planilha abaixo, criada por um Fiscal de Rendas, no Excel 2003 BR.

Na utilização dos recursos do software, o Fiscal executou os seguintes procedimentos, em seqüência:

I. Inseriu fórmulas nas células de G7 a G16, para escrever "Atingiu meta!" se a pontuação foi maior ou igual à média do mês e "Abaixo da meta!", caso contrário.

II. Inseriu, na célula H19, a expressão =SOMASE ($C$7:$C$16;G19;$E$7:$E$16).

III. Selecionou a célula H19 e executou o atalho de teclado + C.

IV. Selecionou a célula H21 e executou o atalho de teclado + V.

Para obtenção dos resultados indicados, as fórmulas inseridas nas células H7 e H21 são, respectivamente:

Na utilização dos recursos do software, o Fiscal executou os seguintes procedimentos, em seqüência:

I. Inseriu fórmulas nas células de G7 a G16, para escrever "Atingiu meta!" se a pontuação foi maior ou igual à média do mês e "Abaixo da meta!", caso contrário.

II. Inseriu, na célula H19, a expressão =SOMASE ($C$7:$C$16;G19;$E$7:$E$16).

III. Selecionou a célula H19 e executou o atalho de teclado + C.

IV. Selecionou a célula H21 e executou o atalho de teclado + V.

Para obtenção dos resultados indicados, as fórmulas inseridas nas células H7 e H21 são, respectivamente:

Q24599

Noções de Informática

Analise os casos descritos a seguir, referentes a fraudes envolvendo o comércio eletrônico e Internet Banking.

I. O usuário recebe um e-mail de um suposto funcionário da instituição que mantém o site de comércio eletrônico ou de um banco, que persuade o usuário a fornecer informações sensíveis, como senhas de acesso ou número de cartões de crédito.

II. Um hacker compromete o DNS do provedor do usuário, de modo que todos os acessos a um site de comércio eletrônico ou Internet Banking são redirecionados para uma página Web falsificada, semelhante ao site verdadeiro, com o objetivo de o atacante monitorar todas as ações do usuário, como a digitação de sua senha bancária. Nesta situação, normalmente o usuário deve aceitar um novo certificado (que não corresponde ao site verdadeiro), e o endereço mostrado no browser do usuário é diferente do endereço correspondente ao site verdadeiro.

III. O usuário recebe um e-mail, cujo remetente é o gerente do seu banco e que contém uma mensagem que solicita a execução pelo usuário de um programa anexo ao e-mail recebido, a título de obter acesso mais rápido às informações mais detalhadas em sua conta bancária.

IV. O usuário utiliza computadores de terceiros para acessar sites de comércio eletrônico ou de Internet Banking, possibilitando o monitoramento de suas ações, incluindo a digitação de senhas ou número de cartões de crédito, por meio de programas especificamente projetados para esse fim.

Constituem exemplos de fraudes resultantes de Engenharia Social os casos identificados em:

I. O usuário recebe um e-mail de um suposto funcionário da instituição que mantém o site de comércio eletrônico ou de um banco, que persuade o usuário a fornecer informações sensíveis, como senhas de acesso ou número de cartões de crédito.

II. Um hacker compromete o DNS do provedor do usuário, de modo que todos os acessos a um site de comércio eletrônico ou Internet Banking são redirecionados para uma página Web falsificada, semelhante ao site verdadeiro, com o objetivo de o atacante monitorar todas as ações do usuário, como a digitação de sua senha bancária. Nesta situação, normalmente o usuário deve aceitar um novo certificado (que não corresponde ao site verdadeiro), e o endereço mostrado no browser do usuário é diferente do endereço correspondente ao site verdadeiro.

III. O usuário recebe um e-mail, cujo remetente é o gerente do seu banco e que contém uma mensagem que solicita a execução pelo usuário de um programa anexo ao e-mail recebido, a título de obter acesso mais rápido às informações mais detalhadas em sua conta bancária.

IV. O usuário utiliza computadores de terceiros para acessar sites de comércio eletrônico ou de Internet Banking, possibilitando o monitoramento de suas ações, incluindo a digitação de senhas ou número de cartões de crédito, por meio de programas especificamente projetados para esse fim.

Constituem exemplos de fraudes resultantes de Engenharia Social os casos identificados em: