Questões da Prova FCC - 2017 - TRE-PR - Técnico Judiciário - Operação de Computadores

Foram encontradas 60 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Um ataque massivo de hackers afetou empresas de diversos países do mundo. Até o momento, companhias de várias áreas de atuação, como comunicação, saúde e finanças foram prejudicadas. De acordo com informações da BBC, Estados Unidos, China, Rússia, Itália e Vietnã têm problemas similares com computadores ‘sequestrados’ por um tipo de vírus. Há ainda relatos de problemas na Espanha e Portugal.

Além de companhias como Vodafone, KPMG e Telefónica, o serviço de saúde britânico NHS também foi atingido por criminosos virtuais, de acordo com informações da agência Reuters. Ainda segundo a agência, o sistema de saúde do Reino Unido está respondendo aos ataques e, por conta dessa situação, diversos hospitais ao redor do país cancelaram consultas e atendimentos.

Os criminosos infectam as máquinas e demandam um resgate para ‘liberar’ os dados bloqueados. Alguns relatos informam que os malwares estão cobrando US$ 300 para liberar cada um dos computadores sequestrados e pedem o pagamento em bitcoins. Na rede social Twitter, vários usuários compartilharam imagens de suas telas de computadores após o sequestro. De acordo com relatos, o malware chega por e-mail e afeta, até então, apenas computadores com o sistema operacional Windows.

(Adaptado de: http://noticias.r7.com/tecnologia-e-ciencia/internet-sob-alerta-ataque-hacker-derruba-sistemas-de-empresas-em-todo-o-mundo-12052017)

Esse tipo de ataque é chamado

Os N-IDS ou Sistemas de Detecção de Intrusão baseados em Redes utilizam métodos para informar e bloquear as intrusões. Considere os métodos abaixo.

I. Reconfiguração de dispositivos externos: um comando é enviado pelo N-IDS a um dispositivo externo (com um filtro de pacotes ou um firewall) para que se reconfigure imediatamente e possa bloquear uma intrusão. Esta reconfiguração é possível através do envio de dados que expliquem o alerta (no cabeçalho do pacote).

II. Envio de um trap SMTP a um supervisor externo (armadilha SMTP): é enviado um alerta (e detalhes dos dados envolvidos) em forma de um datagrama SMTP para um console externo.

III. Registro (log) do ataque: cria um backup dos detalhes do alerta em um repositório, incluindo informações como o registro da data, o endereço IP do intruso, o endereço IP do destino, o protocolo utilizado e a carga útil.

IV. Armazenamento de pacotes suspeitos: os pacotes originais capturados e/ou os pacotes que desencadearam o alerta são guardados.

V. Envio de um ResetKill: construção de um pacote de alerta IP para forçar o fim de uma conexão (válido apenas para as técnicas de intrusão que utilizam o protocolo de aplicação IP).

Estão corretos os métodos

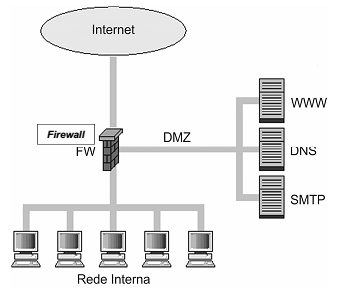

A figura abaixo apresenta uma arquitetura de rede com firewall. DMZ refere-se a uma DeMilitarized Zone ou zona desmilitarizada.

Um Técnico, observando a figura, afirma corretamente que

Consider the text below.

Client computers provide an interface to allow a computer user to request services of the server and to display the results the server returns. Servers wait for requests to arrive from clients and then respond to them. Ideally, a server provides a standardized transparent interface to clients so that clients need not be aware of the specifics of the system (i.e., the hardware and software) that is providing the service. Clients are often situated at workstations or on personal computers, while servers are located elsewhere on the network, usually on more powerful machines. This computing model is especially effective when clients and the server each have distinct tasks that they routinely perform.

The text defines