Questões de Concurso Para analista de gestão - analista de sistemas

Foram encontradas 234 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Relacione a Coluna 1 à Coluna 2, associando conceitos relacionados a software malicioso com suas respectivas definições.

Coluna 1

1. Spyware.

2. Vírus.

3. Worms.

Coluna 2

( ) Malwares capazes de entrar em um aparelho sem qualquer interação do usuário.

( ) Software que coleta informações particulares e as envia pela Internet.

( ) Malwares autorreplicáveis que necessitam da interação do usuário para infectar seu aparelho.

A ordem correta de preenchimento dos parênteses, de cima para baixo, é:

Em relação a certificados de chave pública, é INCORRETO afirmar que:

Sobre técnicas de criptografia, analise as assertivas abaixo:

I. O DES (Data Encrypton Standard) é um exemplo de algoritmo de cifra de bloco.

II. Algoritmos de chave pública utilizam a chave privada do emissor para criptografar mensagens e

a chave pública do receptor para decodificá-las.

III. Um exemplo de algoritmo de criptografia de chave simétrica é o RSA.

Quais estão corretas?

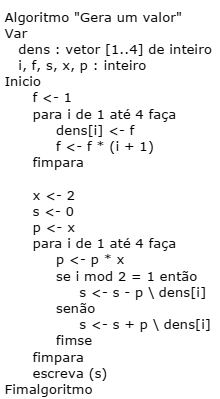

Considere o algoritmo abaixo desenvolvido segundo a sintaxe utilizada no VisuAlg 3.0.

Qual o valor mostrado na saída deste algoritmo?