Questões da Prova FGV - 2015 - TCE-SE - Analista de Tecnologia da Informação-Segurança da Informação

Foram encontradas 70 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Em relação às estratégias de backup, analise as afirmativas a seguir:

I - A deduplicação de dados é uma maneira eficiente de reduzir a quantidade de armazenamento, principalmente em relação a dados de backup e de arquivamento.

II - Backup incremental contém todos os arquivos modificados desde o último backup completo, possibilitando executar uma restauração completa somente com o último backup completo e o último backup incremental.

III - Quando a janela de backup é curta e a quantidade de dados a serem copiados é grande, a gravação do backup deve ser feita em fita magnética.

Está correto o que se afirma em:

Em relação ao algoritmo para assinatura digital e ao algoritmo de hashing, o analista deve escolher, respectivamente:

1. Todos os dados são sempre gravados em dois discos, garantindo redundância da informação.

2. Para obter melhor desempenho, os dados devem ser distribuídos em vários discos.

3. A informação de paridade não é distribuída nos discos do grupo RAID.

A configuração RAID que atende a essas características é:

Uma comunicação dessa empresa foi direcionada a você para informar acerca do nome do novo produto que será lançado no mercado. Porém, o texto está cifrado conforme a seguir:

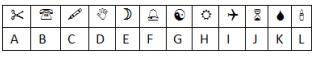

Considere que o tamanho da chave utilizada para compor o texto cifrado é de dois bits e que o alfabeto utilizado para recuperar a mensagem original e a respectiva correlação entre as letras latinas e os símbolos gráficos é o apresentado a seguir:

A mensagem original é: