Questões da Prova IESES - 2015 - TRE-MA - Analista Judiciário - Análise de Sistemas

Foram encontradas 7 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I. Suplementa a técnica de backup em fitas magnéticas.

II. Substitui a técnica de backup em fitas magnéticas. Justamente porque:

III. Provê recuperabilidade mediante apagamento acidental de arquivos de um usuário.

IV. Não provê recuperabilidade mediante apagamento acidental de arquivos de um usuário.

São corretas as afirmações:

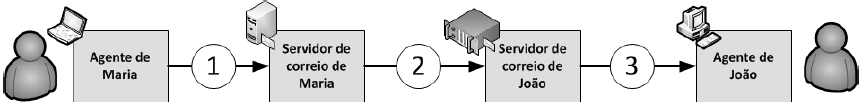

Maria e João são irmãos gêmeos que moram em cidades diferentes e costumam se comunicar por correio eletrônico através da Internet. A figura abaixo esquematiza o envio de uma mensagem de correio eletrônico da Maria para o João.

Neste esquema, os possíveis protocolos de correio eletrônico da internet usados nos caminhos destacados na figura

como 1, 2 e 3 são, respectivamente:

I. O UDP fornece à aplicação solicitante um serviço não confiável, orientado para conexão.

II. O TCP fornece à aplicação solicitante um serviço confiável, orientado para conexão.

III. Se dois segmentos UDP possuem endereços IP de fonte e/ou números de porta de fonte diferentes, porém o mesmo endereço IP de destino e o mesmo número de porta de destino, eles serão direcionados a processos diferentes por meio de sockets de destino diferentes.

Assinale a alternativa correta com relação as afirmações: