Questões da Prova COMPERVE - 2013 - UFERSA - Analista de Tecnologia da Informação

Foram encontradas 24 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I O protocolo WEP provê dois métodos de autenticação de dispositivos: CRC-32 para verificação de integridade de dados e o uso do algoritmo RC4, que tem o objetivo de prevenir a leitura dos dados de usuários em trânsito na rede.

II O WEP2 substituiu a chave estática do protocolo WEP de 40 bits por uma chave de 104 bits, mantendo o IV (vetor de inicialização) com 24 bits, informação que “passa em claro" na rede uma vez que precisa ser utilizada no processo de d ecodificação.

III O WPA, embora também baseado no uso do RC4, estendeu o IV (vetor de inicialização) de 24 para 48 bits. Porém, a sua versão mais simples, a WPA-Personal, é baseada no uso de uma chave pré-compartilhada (PSK) que, dependendo do seu tamanho e complexidade, pode ser descoberta através de “ataques de dicionário" .

IV O WPA2, base para o padrão 802.11i, utiliza novos algoritmos de criptografia e integridade, diferentemente dos seus antecessores, como o CCMP, baseado no protocolo AES, com chaves de bloco de 40 bits que dificulta, porém não impede, o êxito tanto de ataques de força bruta, como ataques de reinjeção de pacotes.

Das afirmações, estão corretas

I O PPTP, protocolo para implementação de VPNs criado pela Microsoft foi, desde a sua concepção, bastante utilizado pelo fato de não apresentar problemas com mascaramento (NAT) e/ou regras específicas em firewalls.

II VPNs geralmente utilizam criptografia. Porém, não necessariamente os túneis virtuais privados devem estar encriptados para serem considerados VPNs.

III Na utilização da solução OpenVPN, implementação de código aberto de VPNs, é possível utilizar compactação, com o objetivo de reduzir/otimizar o f luxo do tráfego tunelado.

IV O IPSec é uma das opções de utilização de VPNs que, dentre outras funcionalidades, possibilita a autenticação de cabeçalhos (AH) e o encapsulamento (ESP) recursos incorporados por padrão no IPv4.

Das afirmações, estão corretas

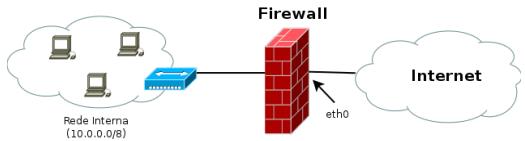

O esquema a seguir apresenta o layout de uma pequena rede local com acesso à Internet.

A linha de comando Netfilter/Iptables para executar o mascaramento (NAT N:1) no firewall de rede é: